[VPN] Как настроить Net-to-Net Tunnel – BRT серия

[VPN] Как настроить туннель Net-to-Net – серия BRT:

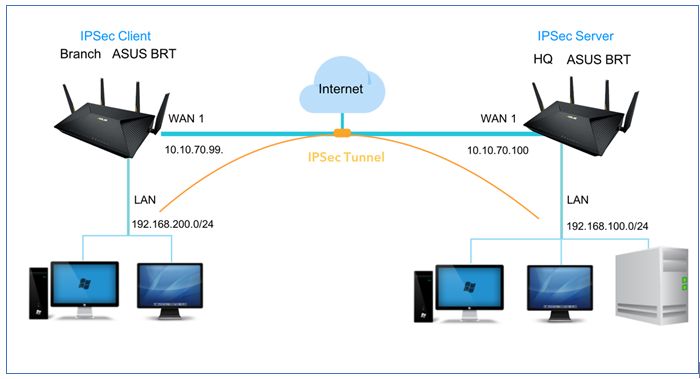

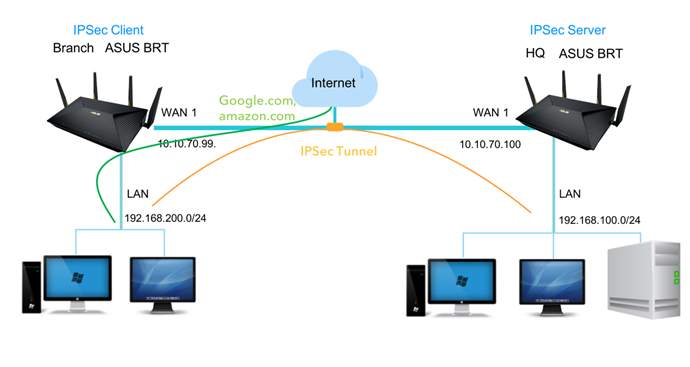

Топология (схема) сети:

Конфигурация "Net-to-Net" VPN-Сервера

1. Убедитесь, что соединение с глобальной сетью (WAN) стабильно.

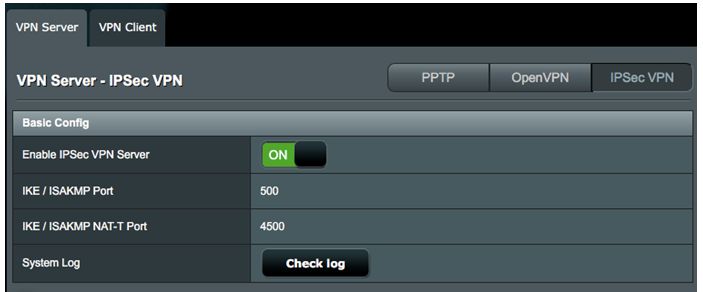

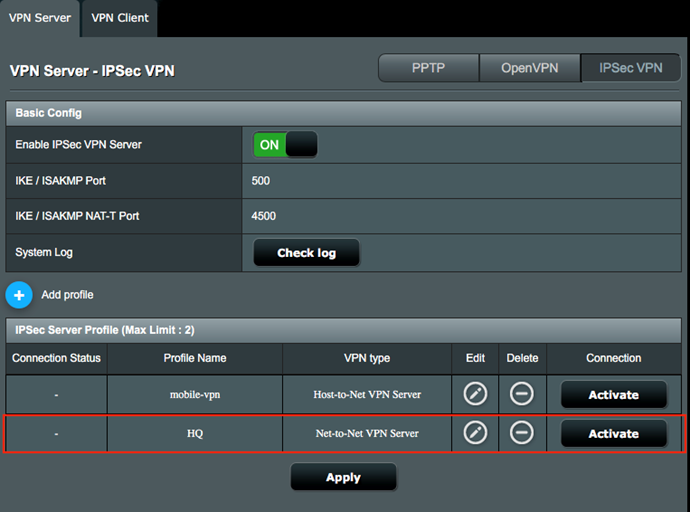

2. Перейдите в VPN> VPN Сервер и кликните на IPSec VPN.

3. Включите VPN-Сервер IPSec.

4. Добавьте профиль VPN нажатием кнопки "+".

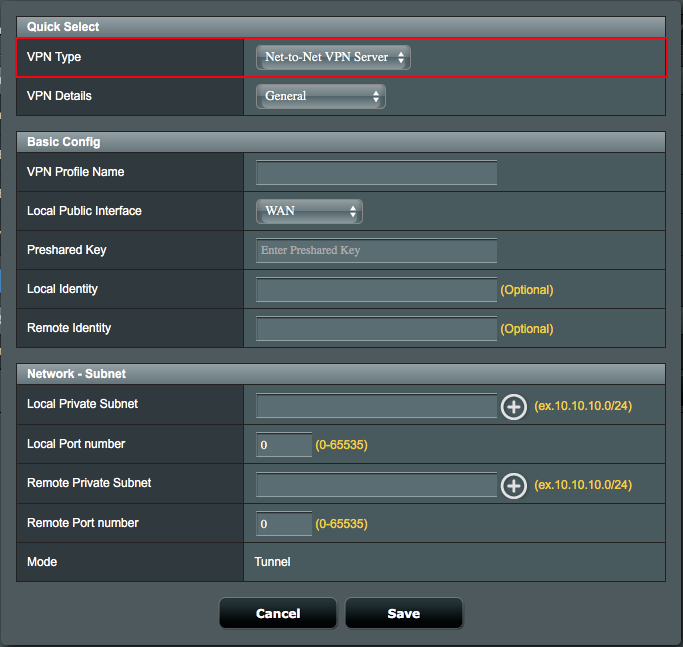

5. В поле "Тип VPN" выберите Net-to-Net VPN-Сервер и введите необходимые настройки.

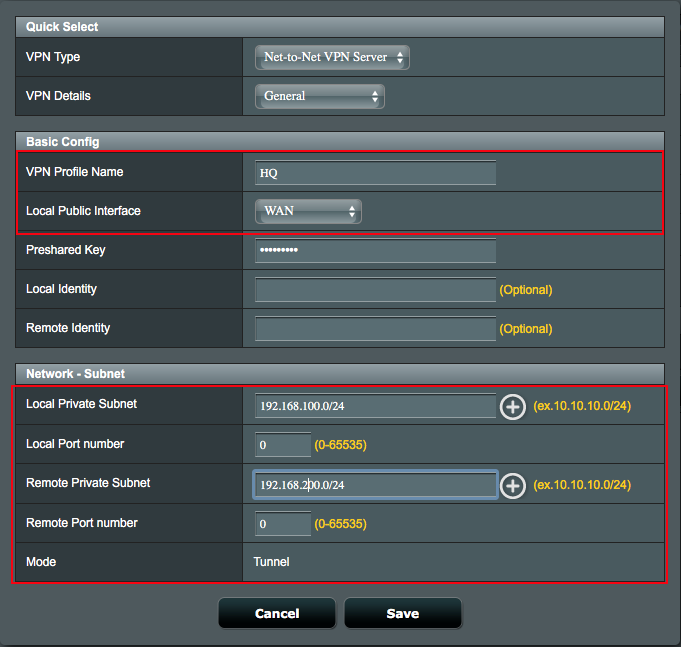

6. Конфигурация основных настроек профиля "Net-to-Net VPN-Сервер".

6.1. Задайте имя VPN-профиля.

6.2. Выберите доступный WAN-интерфейс в Local Public Interface, который будет доступен из Интернета.

6.2.1. Примечание: если IP адрес выбранного WAN-интерфейса находится за шлюзом NAT, то настройте переадресацию портов или DMZ для IP-адресов.

6.3. Настройте предварительный ключ для создания защищенного зашифрованного туннеля

6.3.1. Например, укажите "iloveasus" как предварительный ключ.

6.4. Определите локальную приватную подсеть, которая позволяет связываться с удаленной подсетью.

6.4.1. Локальная приватная подсеть: 192.168.100.0/24.

6.4.2. Удаленный VPN Клиент: 192.168.200.0/24.

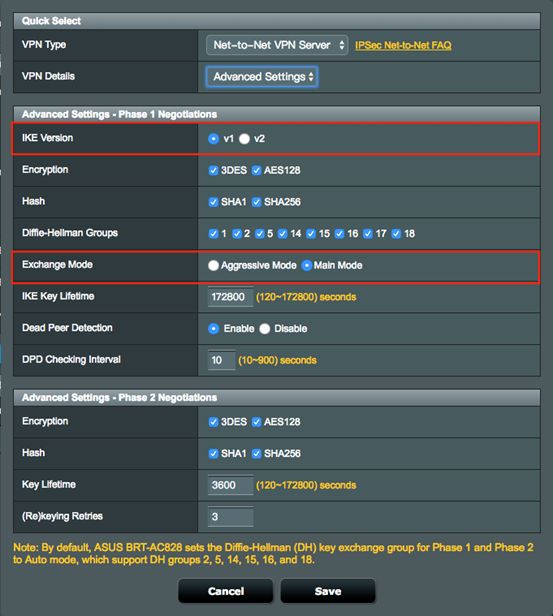

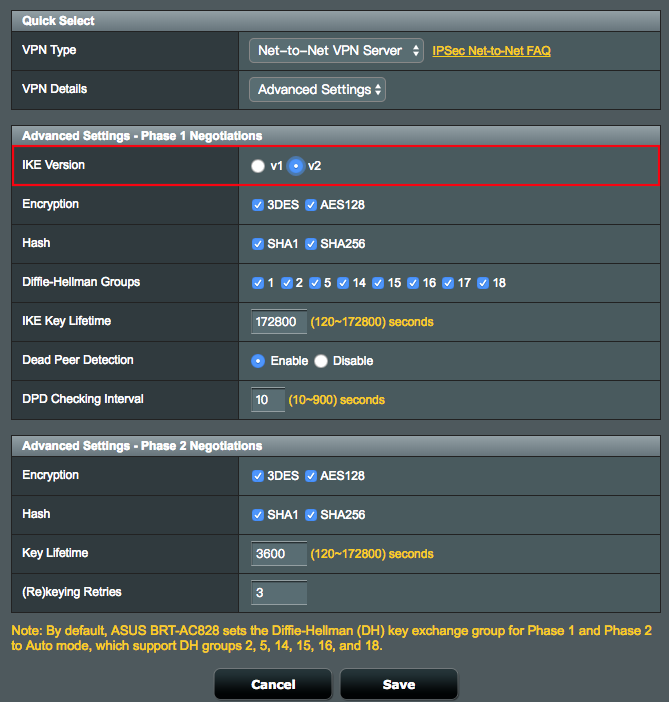

7. Настройте дополнительные параметры в профиле Net-Net VPN Server.

7.1. Выберите версию IKE для создания VPN-туннеля Net-to-Net VPN,

7.2. Выберите режим обмена для подтверждения аутентификации.

7.2.1. Выберите Основной режим для авторизации с зашифрованной информацией с несколькими раундами.

7.2.2. Выберите Агрессивный режим для однократного подтверждения незашифрованной информации.

7.2.3. Примечание: IKEv2 может поддерживать только основной режим, для получения дополнительной информации см. RFC 4306.

8. Нажмите "Сохранить" и перейдите обратно на страницу настроек.

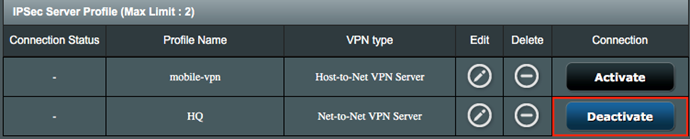

9. "Нажмите" Активировать, чтобы включить VPN-профиль.

Настройка Net-to-Net VPN-клиента

1. Убедитесь, что соединение WAN в VPN Client - шлюзе работает правильно.

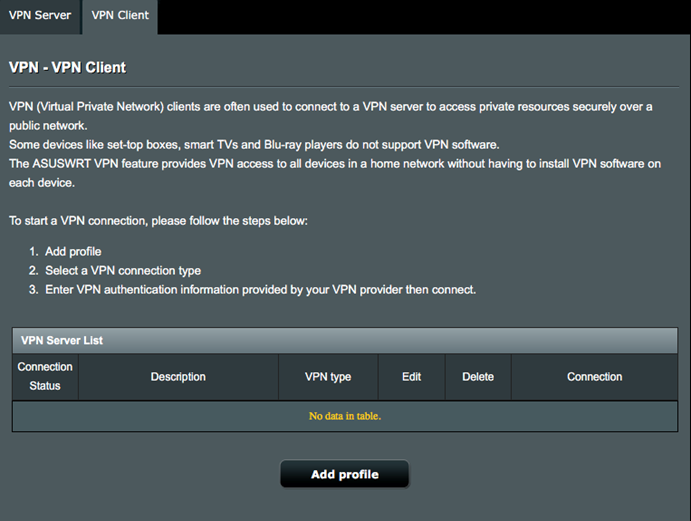

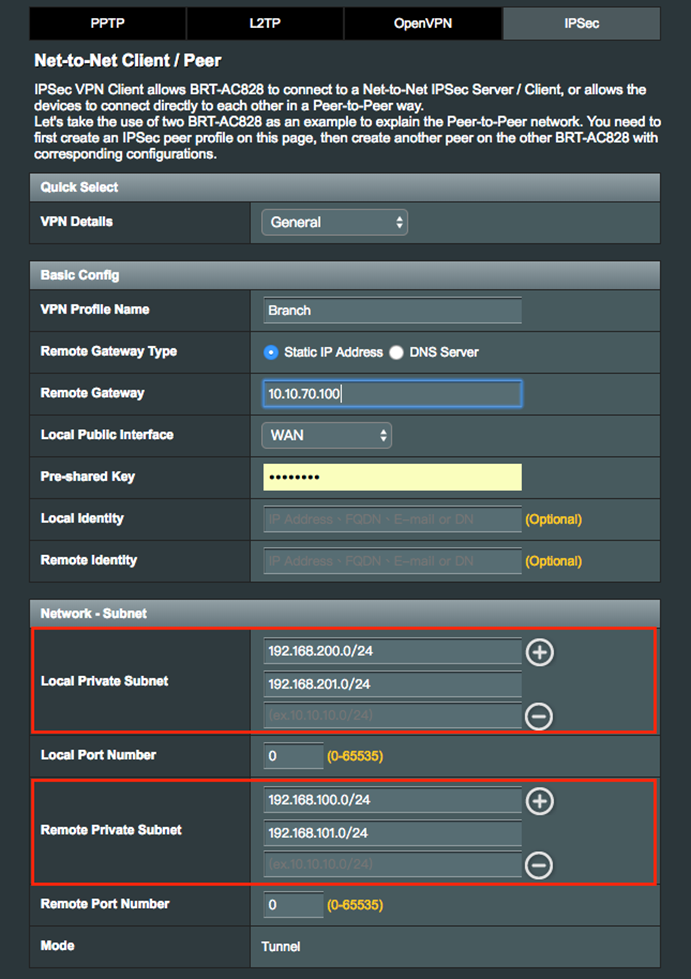

2. Перейдите в VPN >> VPN Client и нажмите «Добавить профиль».

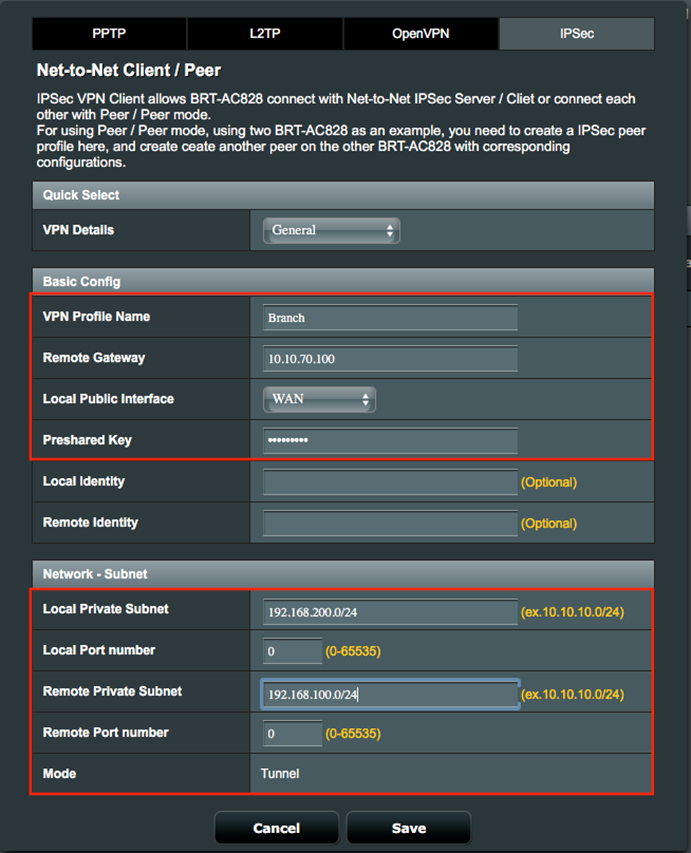

3. Перейдите на вкладку IPSec и настройте общие настройки, как указано ниже.

3.1. Определите имя профиля VPN.

3.2. Введите IP-адрес удаленного шлюза IPSec VPN Server, 10.10.70.100.

Примечание: если DDNS настроен правильно, то можно будет ввести полное доменное имя (Fully Qualified Domain Name) вместо IP-адреса.

3.3. Выберите разрешенный интерфейс WAN в локальном общедоступном интерфейсе, к которому можно получить доступ из Интернета.

Примечание. Если IP-адрес выбранной глобальной сети находится за шлюзом NAT, настройте настройку перенаправления портов или DMZ для IP-адреса.

3.4. Настроить предварительно сохраненный ключ для создания защищенного зашифрованного туннеля.

3.4.1. Например, введите "iloveasus" в качестве предварительного ключа.

3.5 Определите местную приватную подсеть, которая позволяет общаться в удаленной подсети.

3.5.1. Местная приватная подсеть: 192.168.200.0/24

3.5.2. Подсеть удаленного VPN-клиента: 192.168.100.0/24

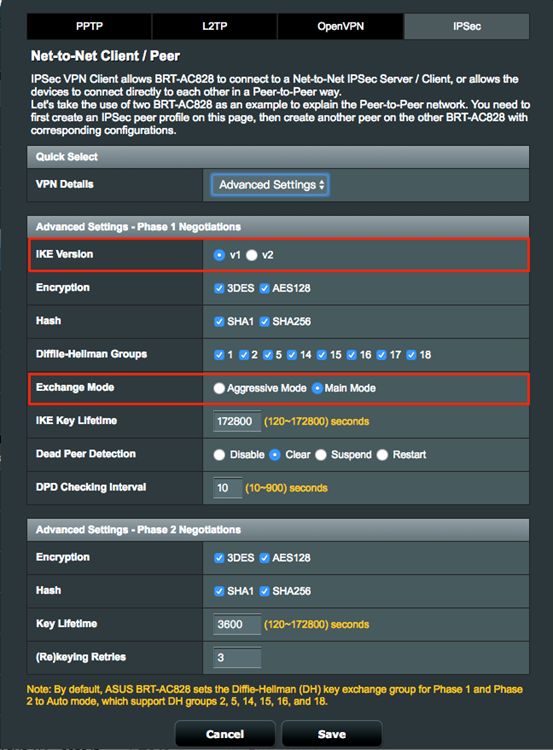

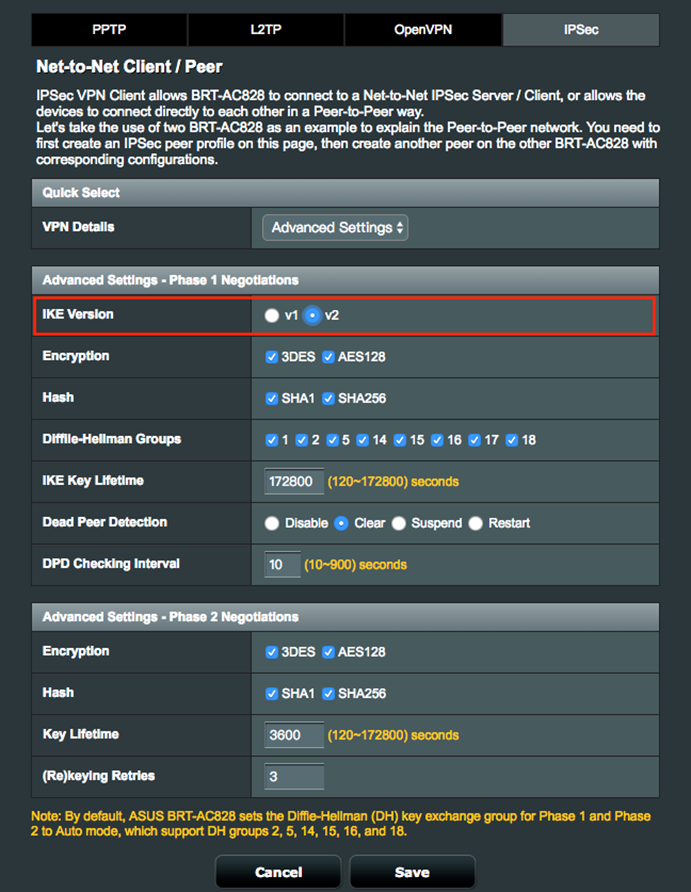

4. Настройте дополнительные параметры в профиле Net-Net VPN Server.

4.1. Выберите версию IKE для создания туннеля Net-to-Net VPN,

4.2. Выберите режим обмена для подтверждения аутентификации.

4.2.1 Выберите Основной режим для авторизации с зашифрованной информацией с несколькими раундами.

4.2.2. Выберите Агрессивный режим для однократного безвизового обмена информацией.

4.2.3. Примечание: IKEv2 может поддерживать только основной режим, для получения дополнительной информации см. RFC 4306.

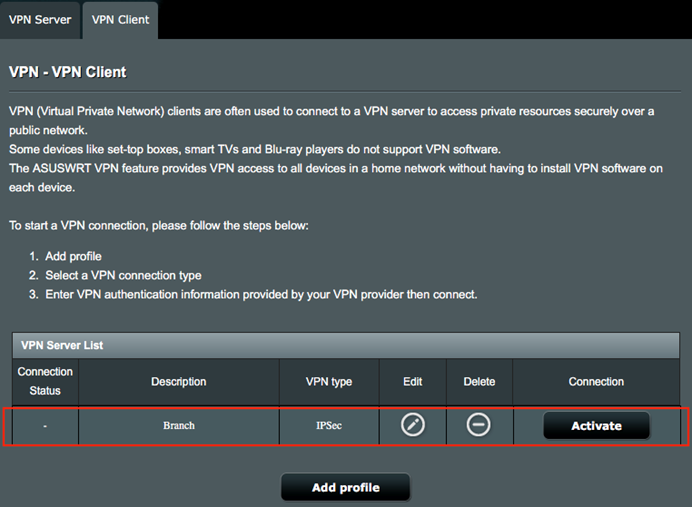

5. Нажмите "Сохранить" и перейдите обратно на страницу настроек.

6. Нажмите "Активировать", чтобы включить VPN профиль.

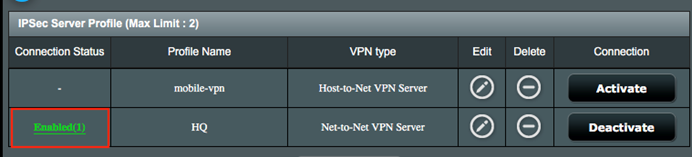

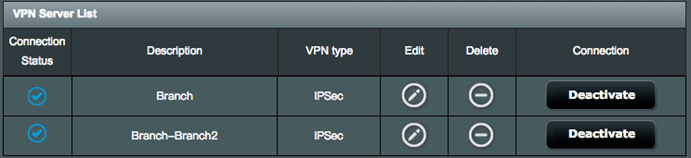

Подключение к VPN-Серверу Net-to-Net

1. После активации VPN-клиента VPN-соединение должно быть успешно подключено.

2. Можно подключить удалённый шлюз от VPN-клиента, введя IP-адрес шлюза VPN в браузере и зайдя на веб-страницу администрирования.

3. Перейдите на IPSec VPN Server, затем можно проверить подробный статус соединения в разделе «Состояние подключения».

Варианты использования расширений:

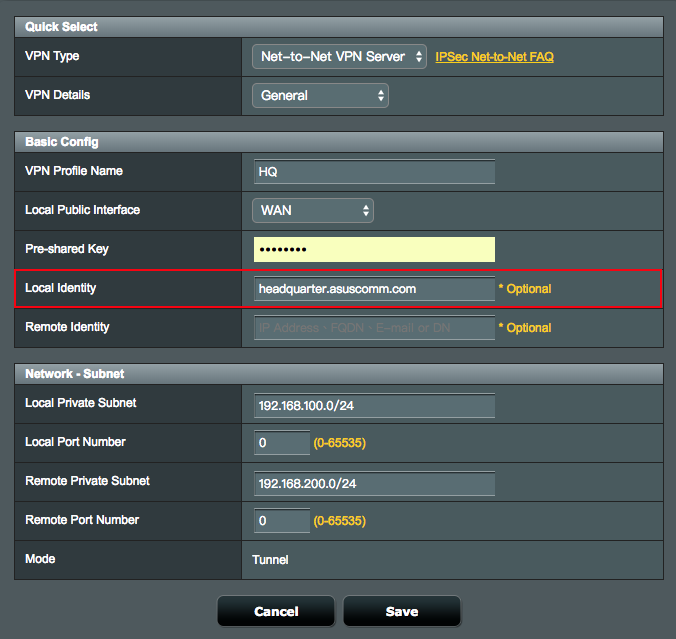

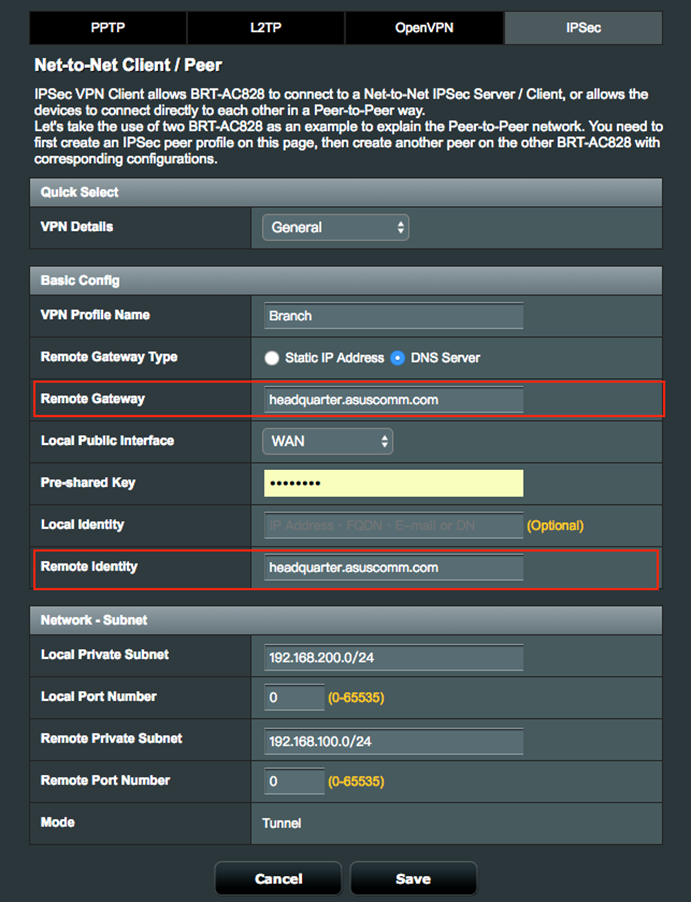

Настройка Net-Net VPN с доменным именем:

1. Если DDNS или DNS настроены на удалённом VPN-шлюзе, можно при настройке указывать FQDN (Fully Qualified Domain Name) вместо IP-адреса.

1.1 Укажите ваше Доменное имя (Например: headquarter.asuscomm.com), в поле "Локальная идентификация параметров IPSec VPN-Сервера".

1.2 Введите свое доменное имя (пример: headquarter.asuscomm.com) в поля «Удаленный шлюз» и «Удалённая идентификация» в настройках клиента IPSec VPN.

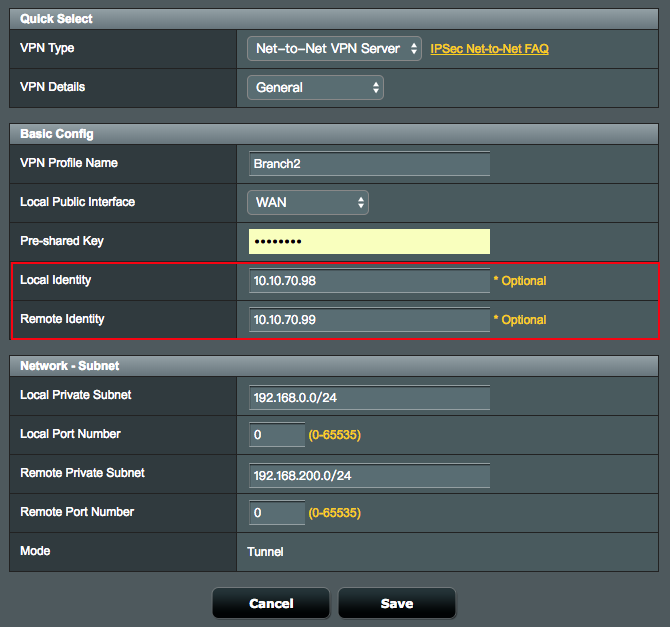

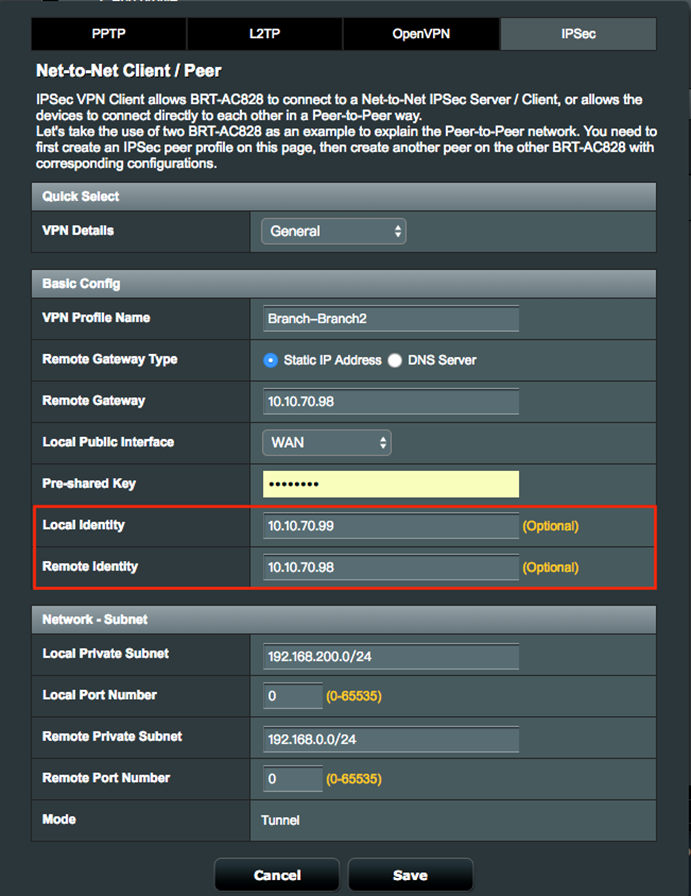

Настройка нескольких VPN-клиентов Net-to-Net:

1. Если необходимо создать несколько VPN-туннелей IPSec VPN-клиента Net-to-Net, включите VPN-соединение удалённого сайта, чтобы дифференцировать эти VPN-туннели. Для этого этапа требуется локальная идентификация и удалённая идентификация.

2. Например, если нужно создать новый VPN-туннель с отделением офисов и Branch2. Для вновь созданных параметров подключения необходимо, чтобы поля «Локальная идентификация» и «Удаленная идентификация» заполнялись на обоих сайтах. Это значение Local Identity должно соответствовать значению, указанному для удаленного идентификатора на сайте Client (Peer), и наоборот.

3. На вашем VPN-сервере Net-to-Net введите Локальный идентификатор и Удалённый идентификатор для нового VPN-подключения.

3.1 Примечание: если сервер настроен для подключения нескольких клиентов, локальные и удаленные идентификаторы можно оставить пустыми.

4. В VPN-клиенте Net-to-Net тоже необходимо ввести Локальный идентификатор и удалённый идентификатор для нового VPN-подключения.

4.1 Примечание: если удалённый сервер настроен для подключения нескольких клиентов, то локальная идентификация должна оставаться пустой при конфигурации клиента.

5. Нажмите "Сохранить" и "Активировать" для включения дополнительных VPN-подключений.

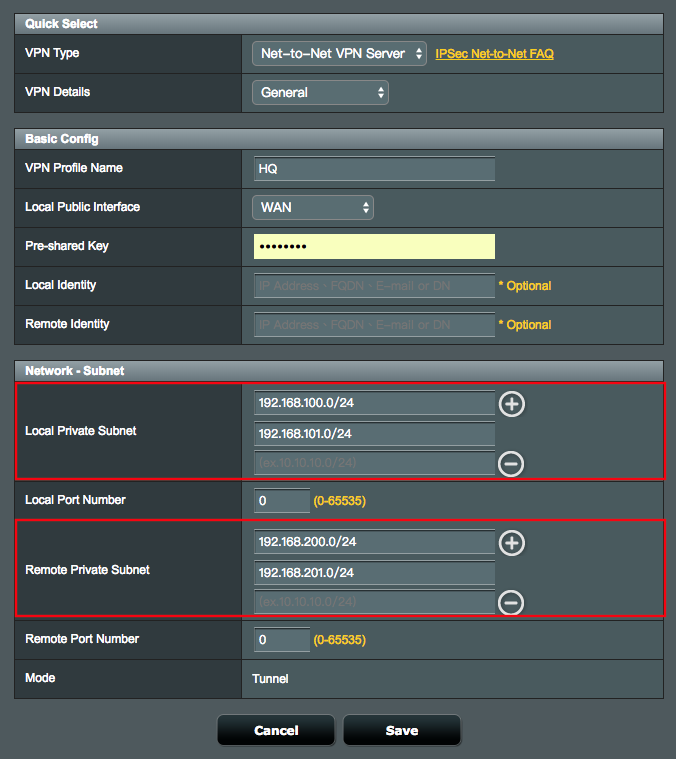

Настройка Net-Net VPN с несколькими внутренними подсетями:

1. Сети с несколькими диапазонами по VPN-сайту на сайте доступны только на IKEv2.

2. На VPN-сервере Net-to-Net и Net-Net VPN-клиент выберите IKEv2 в разделе Дополнительные параметры

2.1 Net-to-Net VPN Server

2.2 Net-to-Net VPN Client

3. Вернитесь назад к разделу "General, и затем можно будет добавить несколько диапазонов сети.

3.1 Net-to-Net VPN Server

3.2 Net-to-Net IPSec VPN-Клиент

Настройка Net-Net VPN с помощью туннеля с разделённым доступом:

1. Net-to-Net IPSec VPN — это разделённый туннель изначально, только трафик, определённый в локальной частной подсети и удаленной частной подсети, войдет в туннель. Другие не указанные трафики (например, Google.com, amazon.com) отправят непосредственно в Интернет с устройства ASUS BRT-филиала.

Как получить (Утилиту/Прошивку)?

Последние версии драйверов, программного обеспечения, прошивок и руководств пользователя можно скачать через Центр загрузки ASUS.

Если Вам нужна дополнительная информация о Центре загрузок ASUS, перейдите по этой ссылке .