[VPN] Come impostare Net-to-Net Tunnel – Serie BRT

Categorie

- [VPN] Come impostare un Server VPN IPSec per il client VPN mobile - Serie BRT

- [VPN] Come impostare Net-to-Net Tunnel – Serie BRT

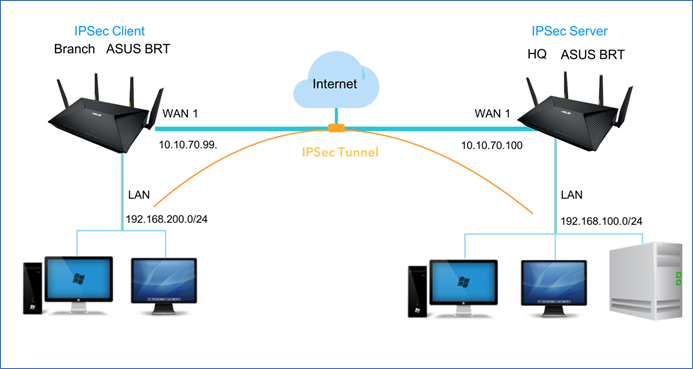

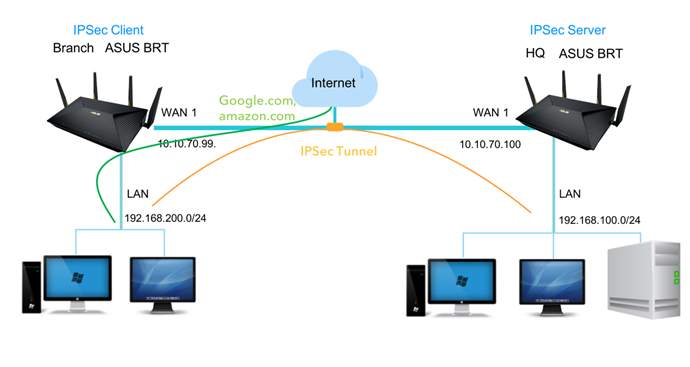

Diagramma di rete

Configurare il Server VPN Net-to-Net

1. Assicurarsi che la connessione WAN funzioni correttamente.

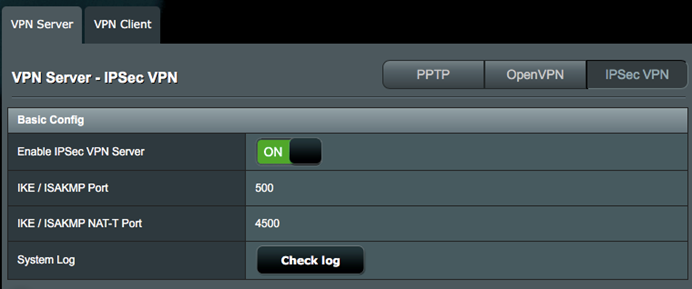

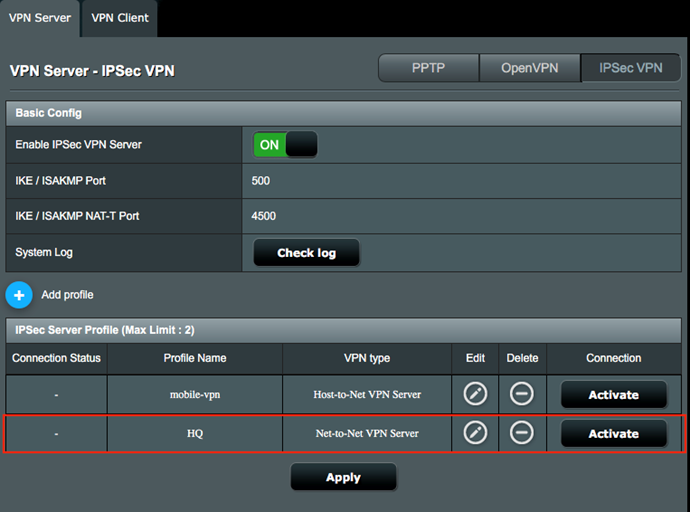

2. Andare su VPN> Server VPN e fare clic sulla scheda IPSec VPN.

3. Abilitare IPSec VPN Server.

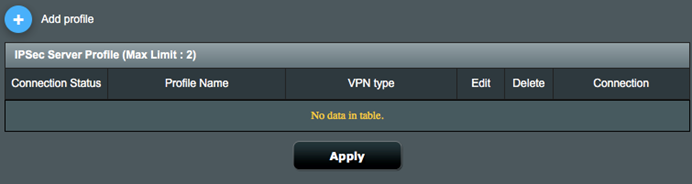

4. Fare clic sul pulsante Aggiungi per creare un profilo VPN.

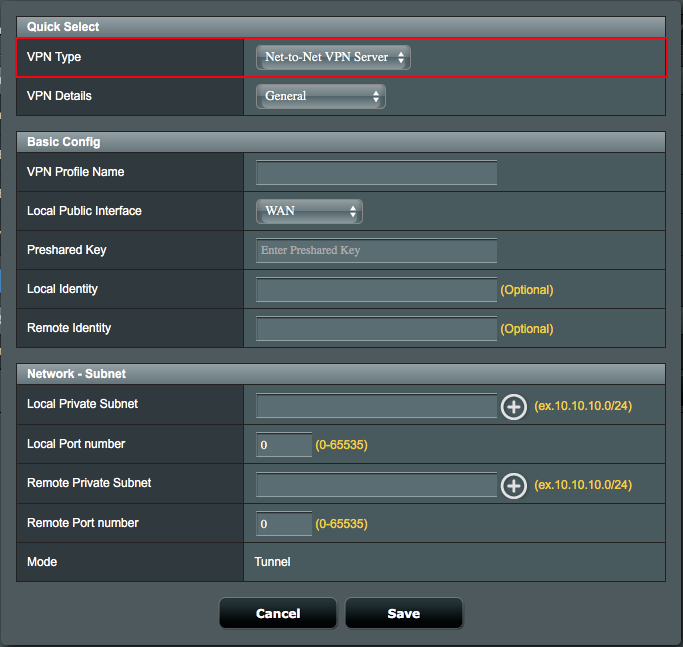

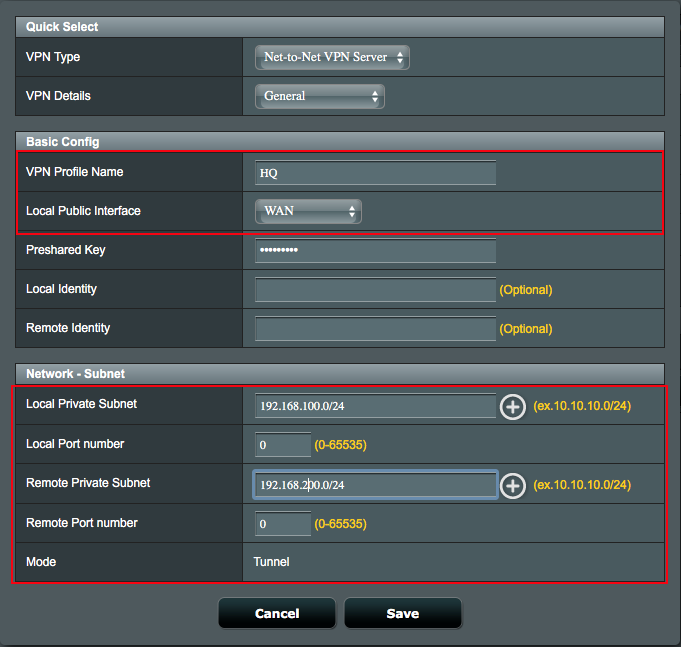

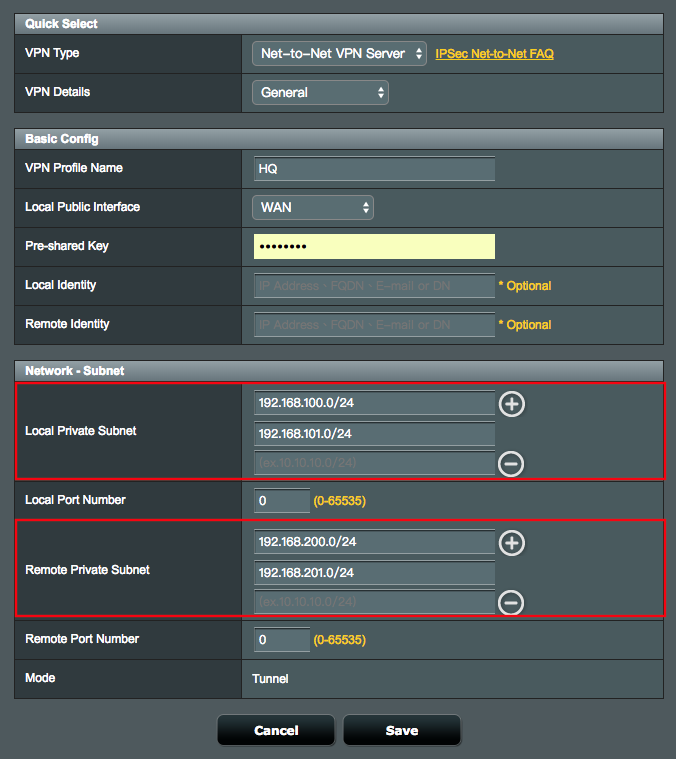

5. Selezionare Server VPN Net-to-Net su VPN e completare le seguenti impostazioni.

6. Configurare le Impostazioni generali sul profilo Server VPN Net-to-Net.

6.1 Definire un Nome di Profilo VPN.

6.2 Selezionare l'interfaccia WAN abilitata in Local Public Interface, accessibile da Internet.

6.2.1 Nota: Se l'indirizzo IP del WAN selezionato è dietro al NAT gateway, si prega di configurare Port forwarding o l'impostazione DMZ per l'indirizzo IP.

6.3 Configurare una Preshared Key per creare un tunnel criptato protetto.

6.3.1 Ad esempio, immettere iloveasus come Preshared Key.

6.4 Definire Local Private Subnet che ha permesso di comunicare con la remote subnet.

6.4.1 Local Private Subnet: 192.168.100.0/24.

6.4.2 Remote VPN Client Subnet: 192.168.200.0/24.

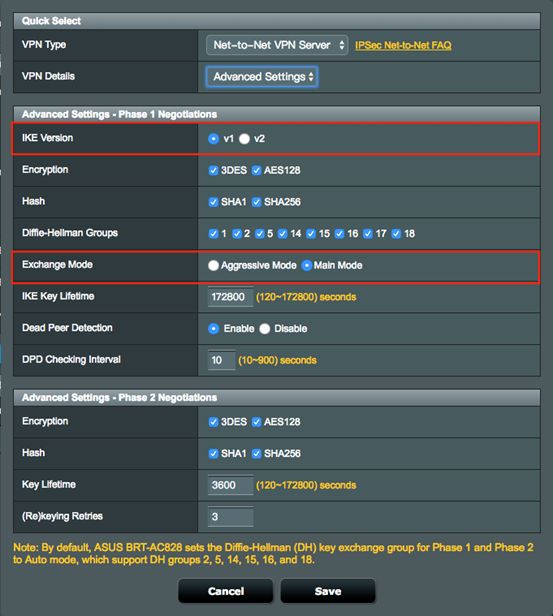

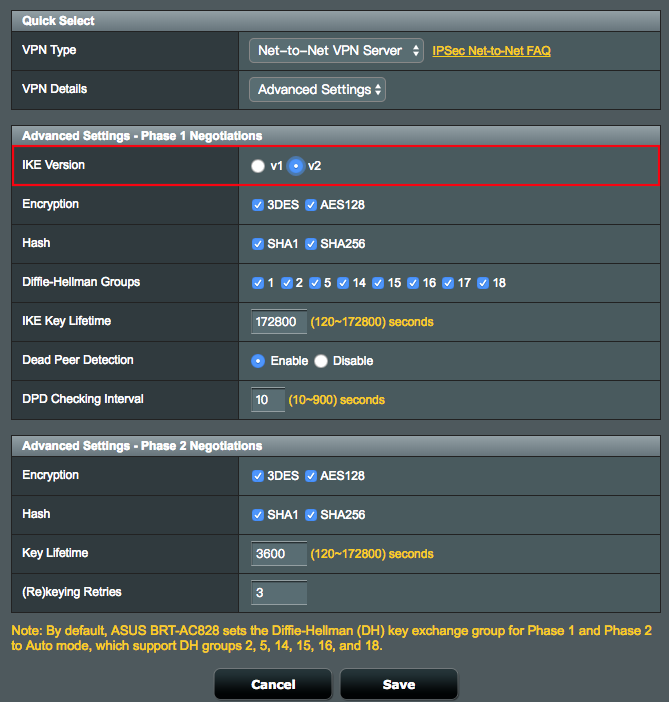

7. Configurare le Impostazioni avanzate sul profilo Server VPN Net-to-Net.

7.1 Selezionare IKE version per creare Net-to-Net VPN tunnel.

7.2 Selezionare Exchange Mode per le informazioni di autenticazione.

7.2.1 Selezionare Main Mode per informazioni criptate diverse volte.

7.2.2 Selezionare Aggressive Mode per informazioni singole non criptate.

7.2.3 Nota: IKEv2 può supportare solo Main Mode, controllare RFC 4306 per i dettagli.

8. Fare clic su Salva e tornare alla pagina di configurazione.

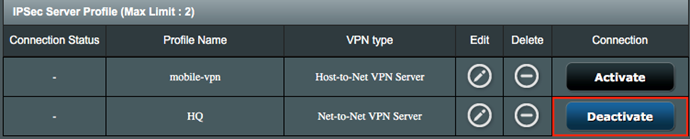

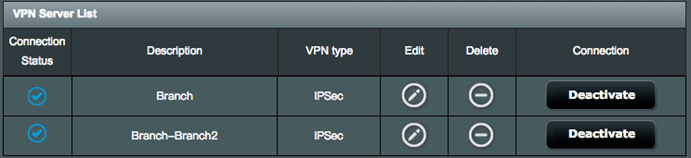

9. Fare clic su Attiva per attivare il profilo VPN.

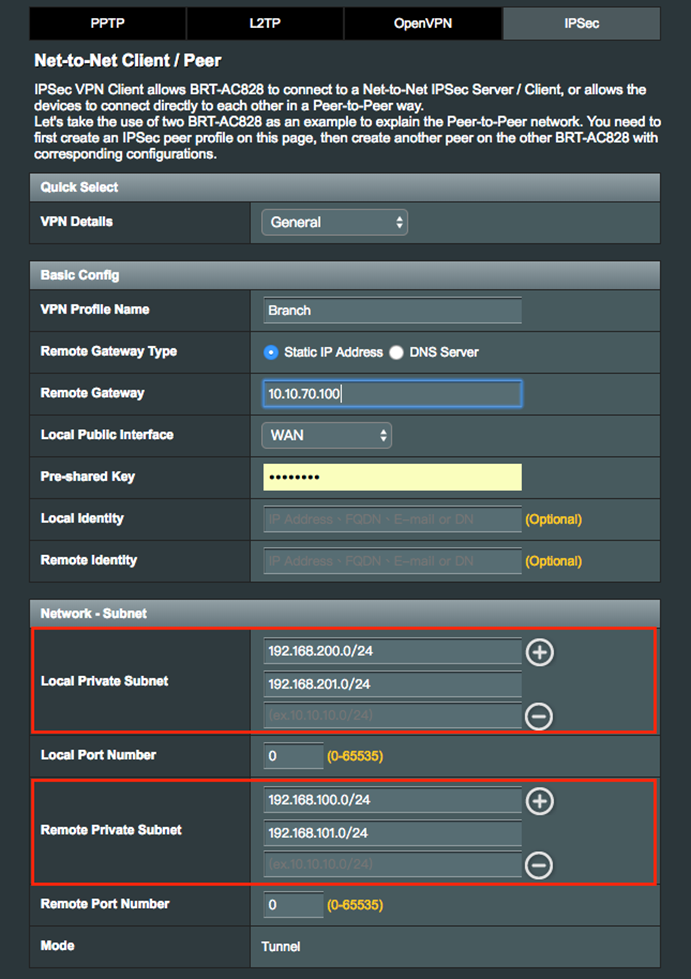

Configurare Net-to-Net VPN Client

1. Su VPN Client Gateway, assicurarsi che la connessione WAN funzioni correttamente.

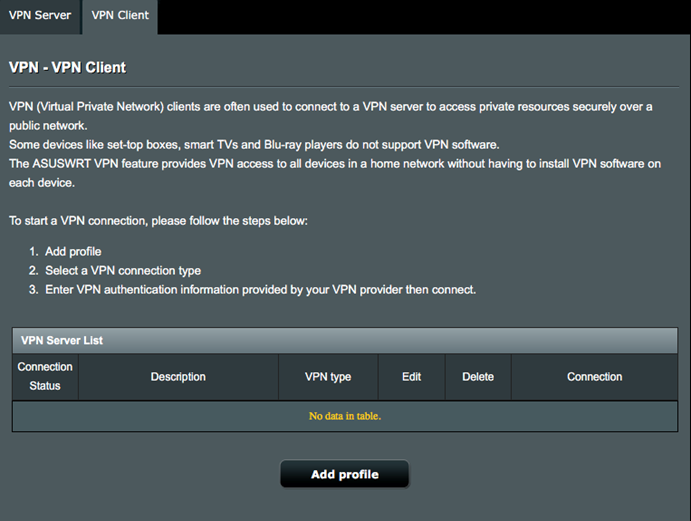

2. Andare in VPN >> VPN Client e fare clic su Aggiungi profilo.

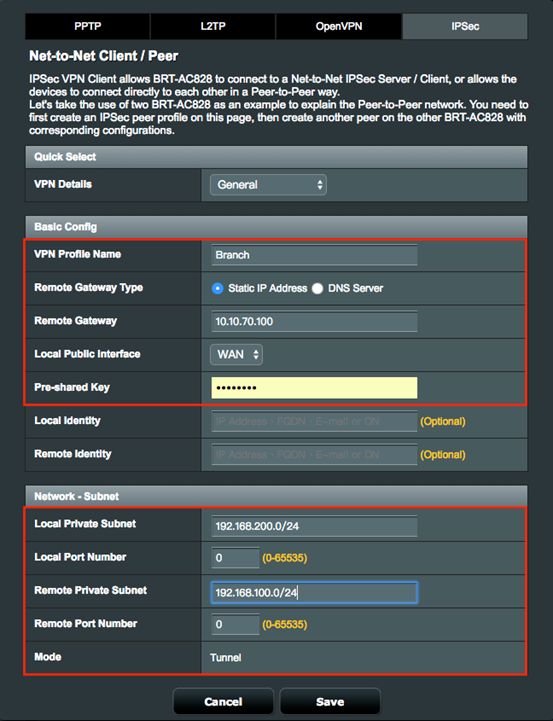

3. Fare clic sulla scheda IPSec e configurare le Impostazioni generali come indicato di seguito:

3.1 Definire un Nome di Profilo VPN.

3.2 Immettere l'indirizzo IP del gateway remoto di IPSec VPN Server, 10.10.70.100.

3.2.1 Nota: Se il DDNS è configurato correttamente, è possibile immettere FQDN (Fully Qualified Domain Name) invece dell'indirizzo IP.

3.3 Selezionare l'interfaccia WAN abilitata in Local Public Interface, accessibile da Internet.

3.3.1 Nota: Se l'indirizzo IP del WAN selezionato è dietro al NAT gateway, si prega di configurare Port forwarding o l'impostazione DMZ per l'indirizzo IP.

3.4 Configurare una Preshared Key per creare un tunnel criptato protetto.

3.4.1 Ad esempio, immettere iloveasus come Preshared Key.

3.5 Definire Local Private Subnet che ha permesso di comunicare con la remote subnet.

3.5.1 Local Private Subnet: 192.168.200.0/24

3.5.2 Remote VPN Client Subnet: 192.168.100.0/24

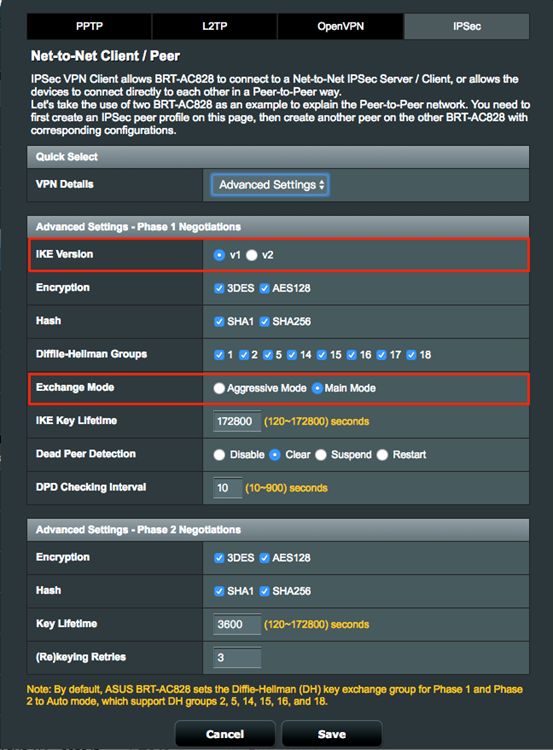

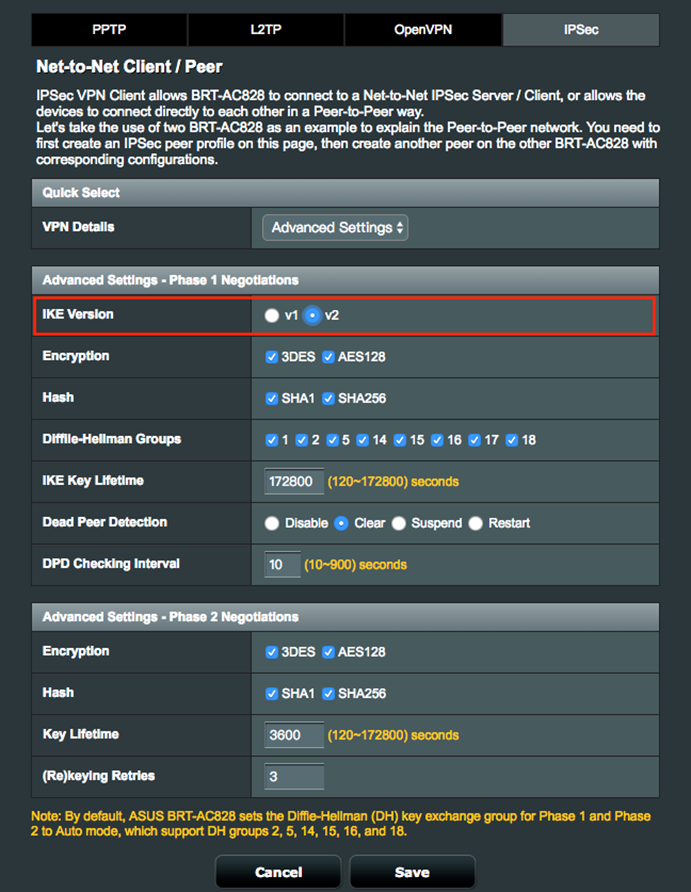

4. Configurare le Impostazioni avanzate sul profilo Server VPN Net-to-Net.

4.1 Selezionare IKE version per creare Net-to-Net VPN tunnel.

4.2 Selezionare Exchange Mode per le informazioni di autenticazione.

4.2.1 Selezionare Main Mode per informazioni criptate diverse volte.

4.2.2 Selezionare Aggressive Mode per informazioni singole non criptate.

4.2.3 Nota: IKEv2 può supportare solo Main Mode, controllare RFC 4306 per i dettagli.

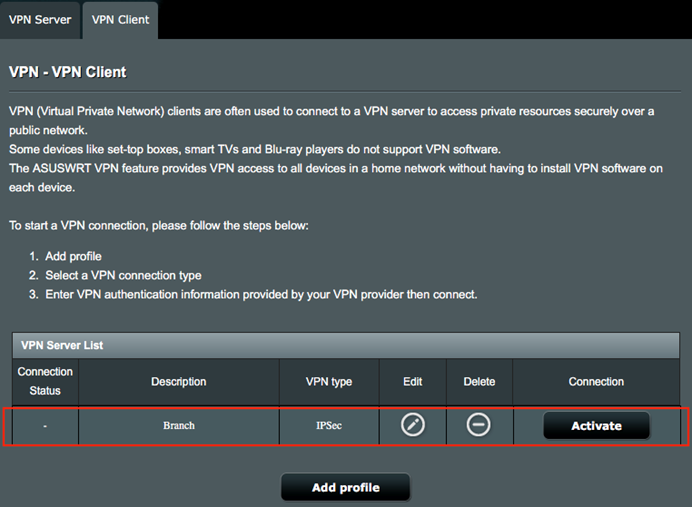

5. Fare clic su Salva e tornare alla pagina di configurazione

6. Fare clic sul pulsante Attiva per attivare il profilo VPN.

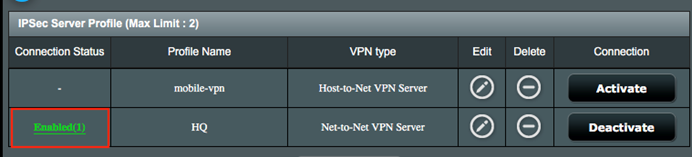

Connessione al server VPN Net-to-Net

1. Una volta attivato il client VPN, la connessione VPN deve essere connessa correttamente.

2. È possibile collegare il gateway remoto dal client VPN inserendo l'indirizzo IP del gateway VPN nel browser e accedendo alla pagina web di amministrazione.

3. Andare in IPSec VPN Server, quindi controllare lo stato della connessione dettagliato da Stato connessione.

Casi di utilizzo dell'estensione

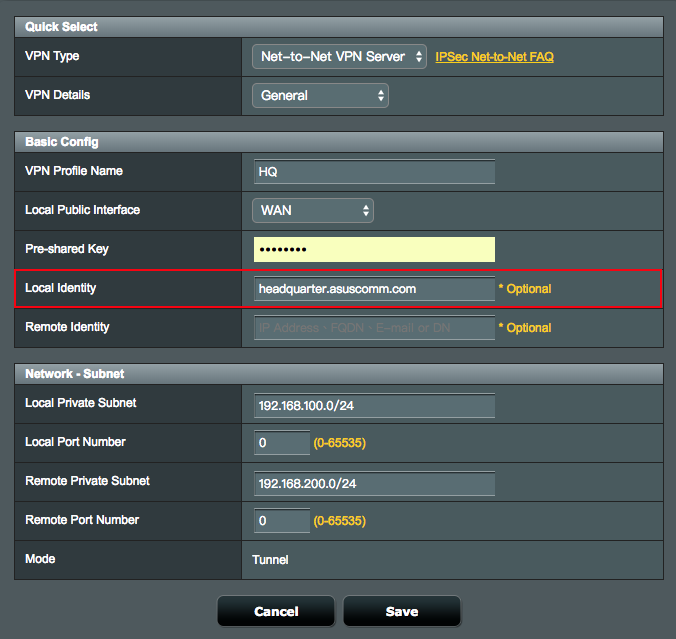

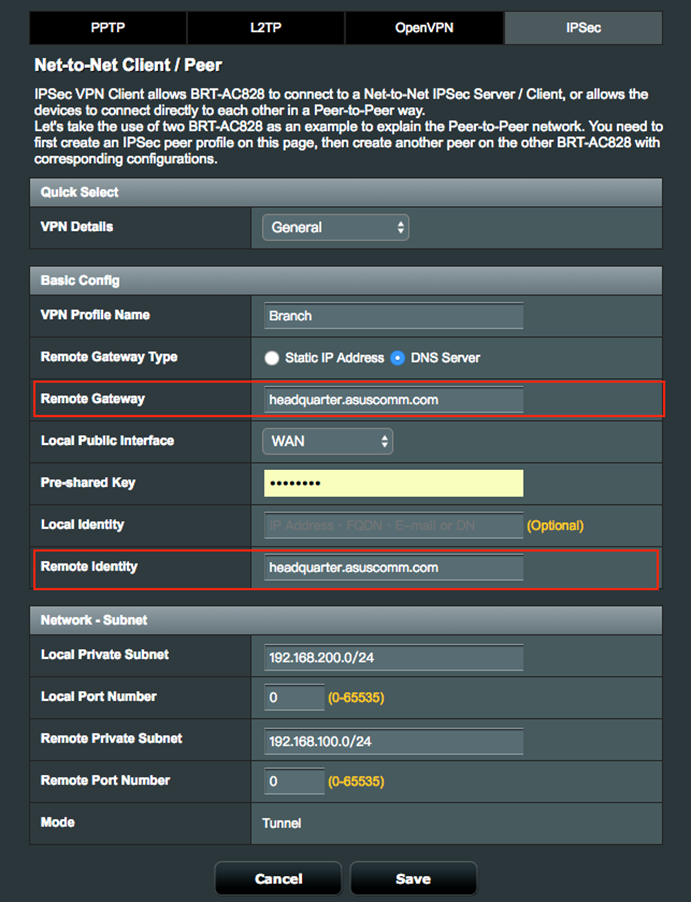

Configurare VPN Net-to-Net con un Nome di Dominio

1. Se DDNS o DNS sono configurati su un gateway VPN remoto, è possibile utilizzare un FQDN (Fully Qualified Domain Name) anziché l'indirizzo IP.

1.1 Digitare il Nome del Dominio (esempio: headquarter.asuscomm.com), nel campo Identità locale delle impostazioni del server VPN IPSec.

1.2 Digitare il nome del dominio (esempio: headquarter.asuscomm.com), nei campi Gateway Remoto e Identità Remota delle impostazioni del client VPN IPSec.

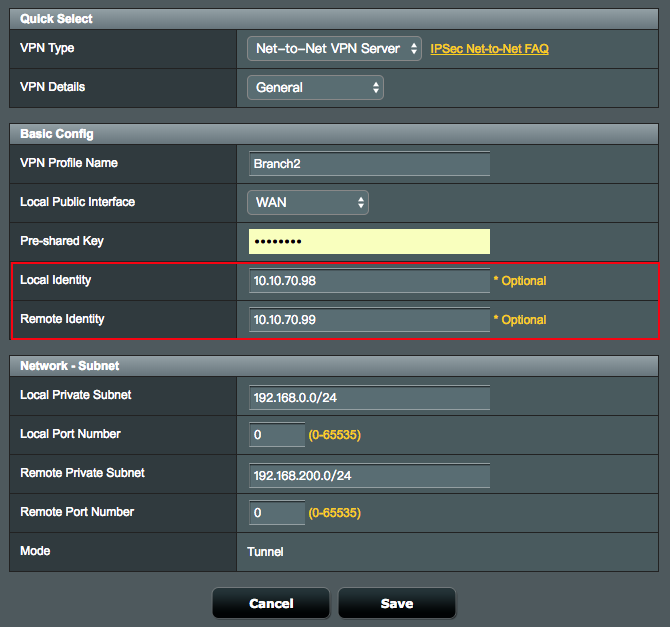

Configurare Multiple Net-to-Net VPN Clients

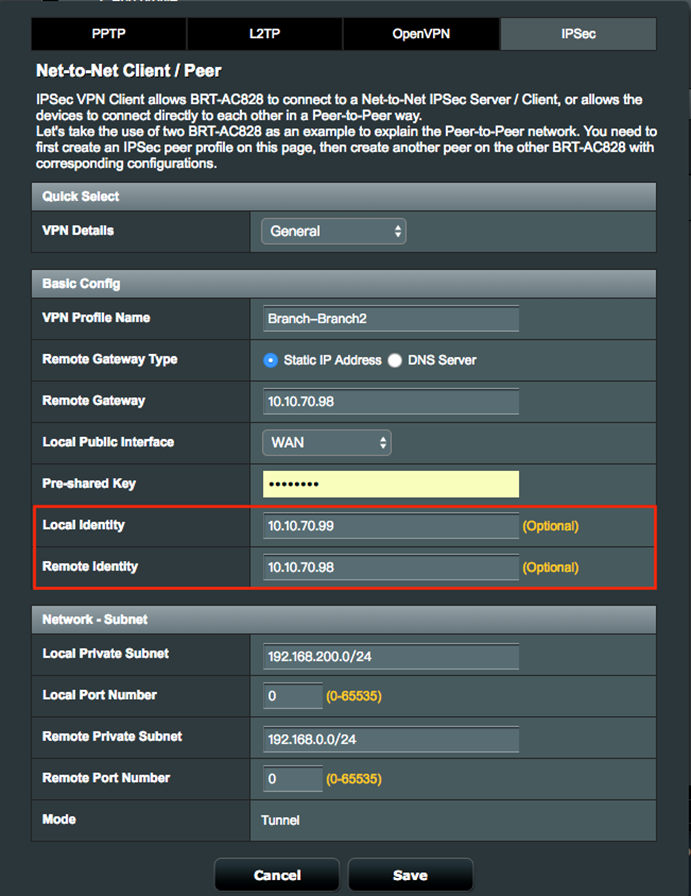

1. Se è necessario creare più di un tunnel VPN IPSec sul client VPN Net-to-Net. Abilitare la connessione VPN del sito remoto per differenziare questi tunnel VPN. L'identità locale e l'identità remota sono necessari per questo passaggio.

2. Ad esempio, se si desidera creare un nuovo tunnel VPN con Branch Uffici e Branch2. Le impostazioni di connessione appena create devono avere i campi Identità Locale e Identità Remota compilati su entrambi i siti. Questo valore dell'identità locale deve corrispondere al valore indicato per l'identità remota sul sito client (peer) e viceversa.

3. Sulla vostra Net-a-Net VPN Server, è necessario inserire l'identità locale e l'identità remota per la nuova connessione VPN.

3.1 Nota: Se il server è configurato per la connessione di più client, nessun peer di connessione remota specifico lasciando vuoto Remote Identify.

4. Sul client VPN Net-to-Net, è inoltre necessario immettere l'identità locale e l'identità remota per la nuova connessione VPN.

4.1 Nota: Se il server remoto è configurato per la connessione di più client, Local Identify deve essere lasciato vuoto sulla configurazione del client.

5. Fare clic su Salva e Attiva per abilitare le connessioni VPN aggiuntive.

Configurare Net-to-Net VPN con Multiple Internal Subnet

1. Multiple range networks su una VPN sito-sito sono disponibili solo su IKEv2.

2. Sul server VPN Net-to-Net e sul client VPN Net-to-Net, selezionare IKEv2 in Impostazioni avanzate.

2.1 Net-to-Net VPN Server

2.2 Net-to-Net VPN Client

3. Tornate in Generale, quindi è possibile aggiungere più intervalli di rete.

3.1 Net-to-Net VPN Server

3.2 Net-to-Net IPSec VPN Client

Configurare Net-to-Net VPN con split tunnel

1. VPN Net-to-Net IPSec è un "split tunnel" in modo nativo, solo il traffico definito nella subnet privata locale e nella sottorete privata remota entrerebbe nel tunnel. Altri traffici non specificati (ad esempio Google.com, amazon.com) invieranno direttamente a Internet dal dispositivo ASUS BRT della filiale.

Come ottenere (Utility / Firmware)?

È possibile scaricare i driver, i software, i firmware e i manuali utente più recenti dal Centro di Download ASUS.

Se hai bisogno di maggiori informazioni sull'ASUS Download Center, fai riferimento a questo link.