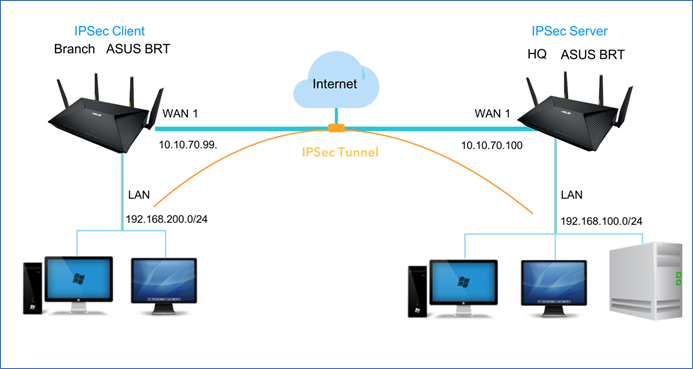

[VPN] Cara mengatur Tunnel Net-ke-Net – Seri BRT

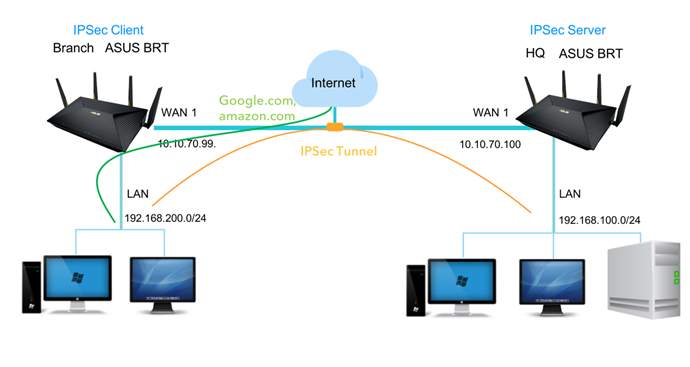

Diagram Jaringan

Mengonfigurasi Server VPN Net-to-Net

1. Pastikan koneksi WAN berfungsi dengan baik.

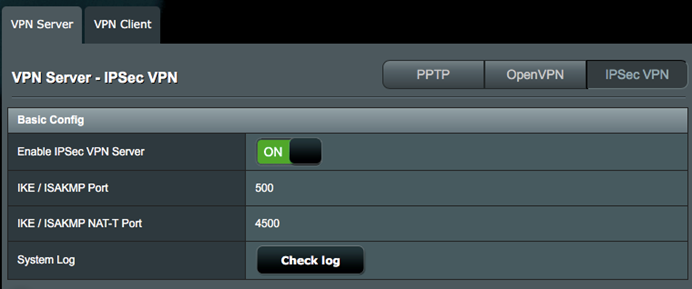

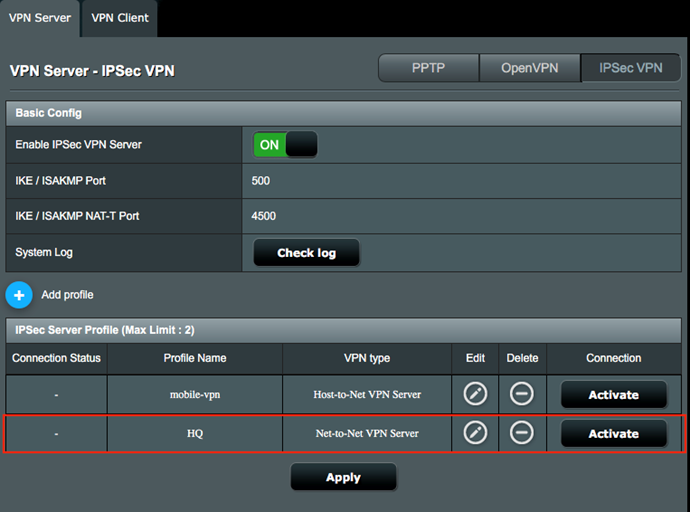

2. Buka VPN > VPN Server dan klik tab IPSec VPN.

3. Aktifkan Server VPN IPSec.

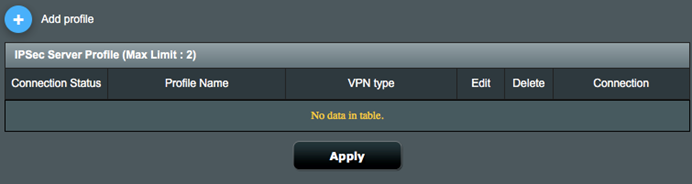

4. Klik tombol Tambah Profil untuk membuat profil VPN.

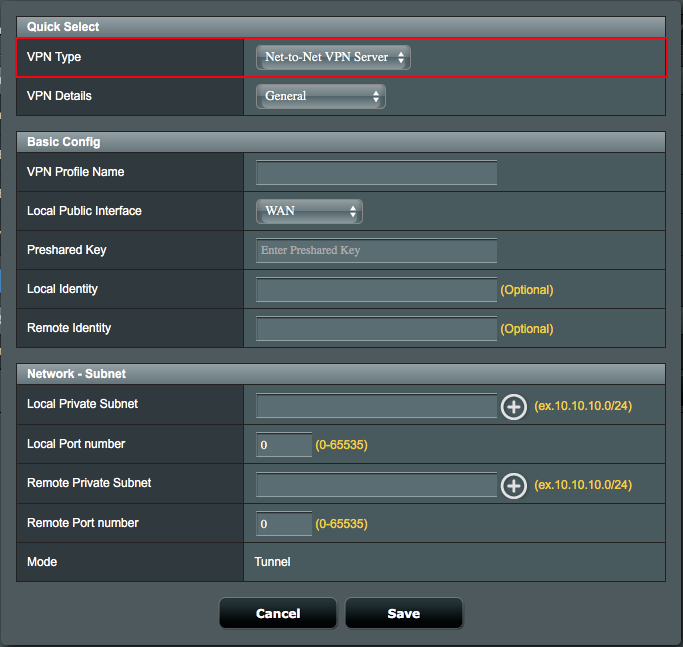

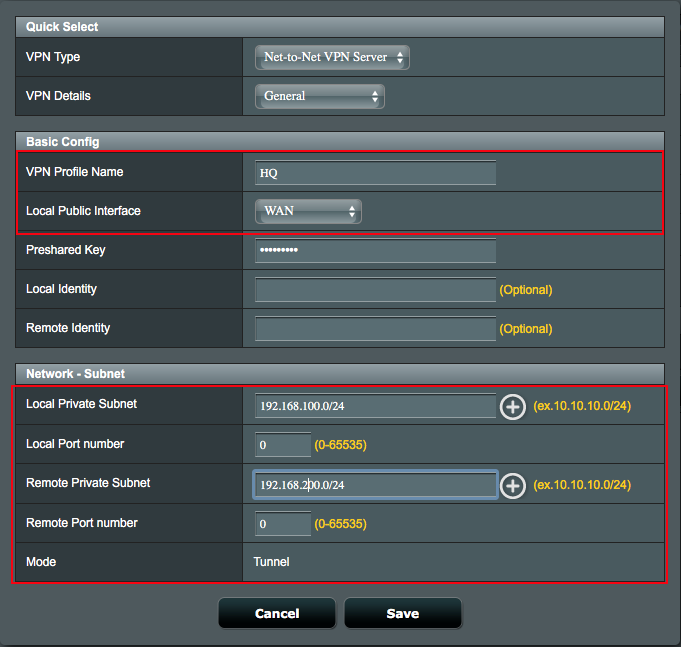

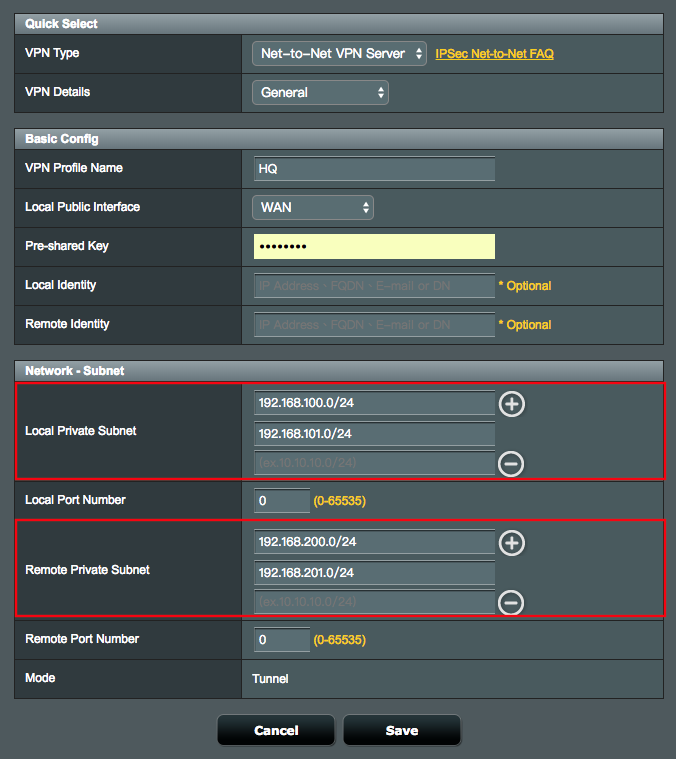

5. Pilih Server VPN Net-to-Net pada Jenis VPN dan selesaikan pengaturan berikut.

6. Konfigurasikan pengaturan Umum pada profil Server VPN Net-to-Net.

6.1 Tentukan Nama Profil VPN.

6.2 Pilih antarmuka WAN yang diaktifkan pada Antarmuka Publik Lokal, yang dapat diakses dari Internet.

6.2.1 Catatan: Jika alamat IP WAN yang dipilih berada di belakang gateway NAT, harap konfigurasikan pengaturan Port forwarding atau DMZ untuk alamat IP.

6.3 Mengonfigurasi Kunci yang Dibagikan Sebelumnya untuk membuat terowongan terenkripsi yang aman

6.3.1 Misalnya, masukkan iloveasus sebagai Kunci yang dibagikan sebelumnya.

6.4 Tentukan Subnet Pribadi Lokal yang diizinkan untuk berkomunikasi dengan subnet jarak jauh.

6.4.1 Subnet Pribadi Lokal: 192.168.100.0/24.

6.4.2 Subnet Klien VPN Jarak Jauh: 192.168.200.0/24.

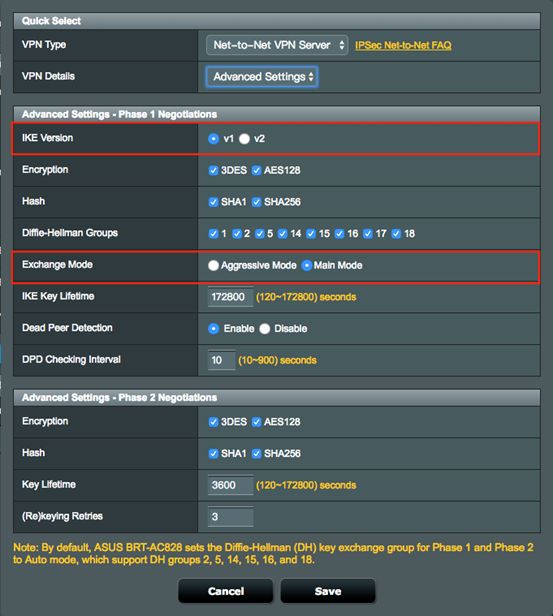

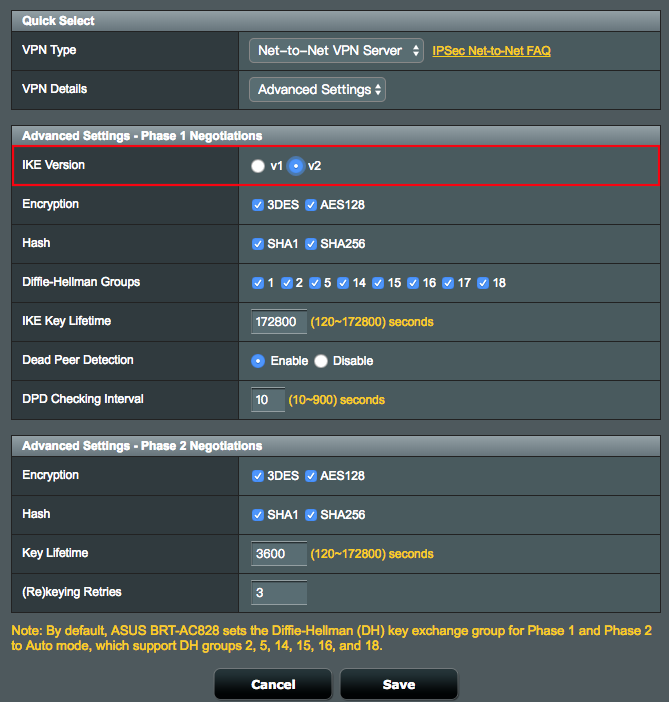

7. Konfigurasikan pengaturan Lanjutan pada profil Server VPN Net-to-Net.

7.1 Pilih versi IKE untuk membuat terowongan VPN Net-to-Net,

7.2 Pilih Mode Exchange untuk jabat tangan informasi otentikasi.

7.2.1 Pilih Mode Utama untuk beberapa putaran jabat tangan informasi terenkripsi.

7.2.2 Pilih Mode Agresif untuk jabat tangan informasi tidak terenkripsi satu putaran.

7.2.3 Catatan: IKEv2 hanya dapat mendukung Mode Utama, periksa RFC 4306 untuk detailnya.

8. Klik Simpan dan kembali ke halaman konfigurasi.

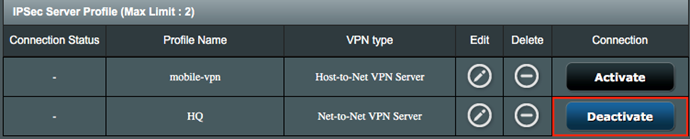

9. Klik Aktifkan untuk mengaktifkan profil VPN.

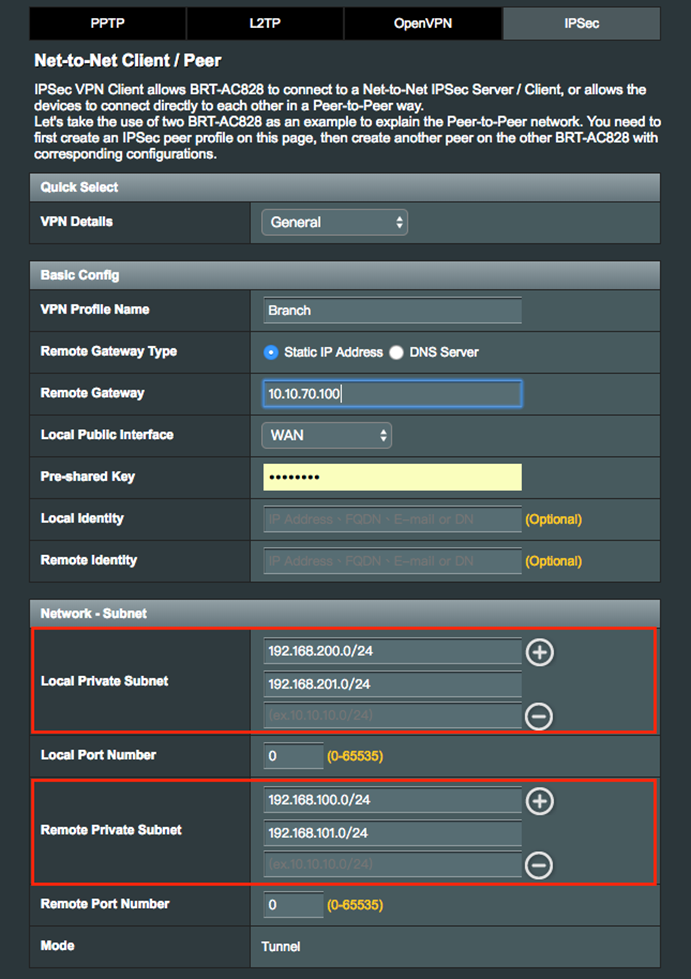

Mengonfigurasi Klien VPN Net-to-Net

1. Pada VPN Client Gateway, pastikan koneksi WAN berfungsi dengan baik.

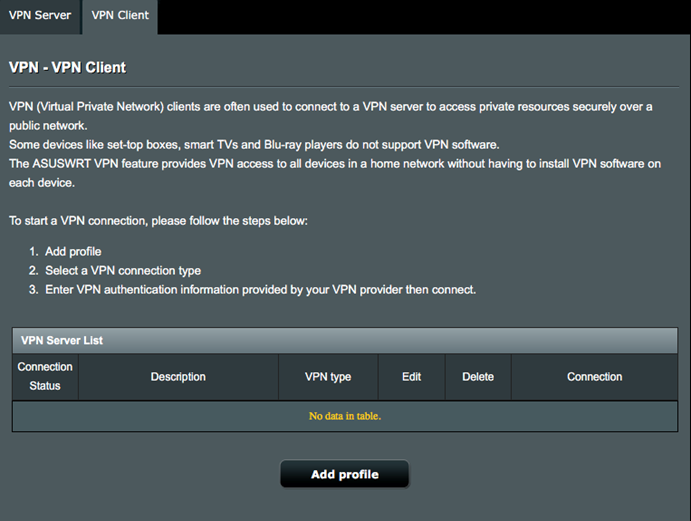

2. Buka VPN >> VPN Client dan klik Add Profile.

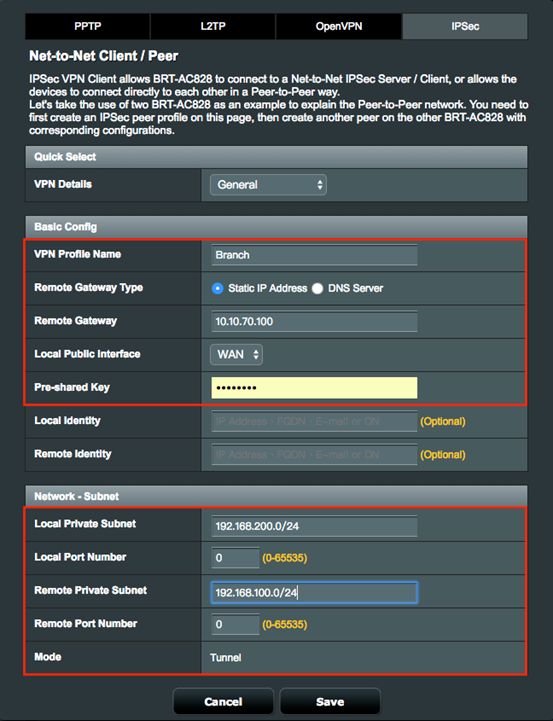

3. Klik tab IPSec, dan konfigurasikan pengaturan Umum di bawah ini.

3.1 Tentukan Nama Profil VPN.

3.2 Masukkan alamat IP gateway jarak jauh dari Server VPN IPSec, 10.10.70.100.

3.2.1 Catatan: Jika DDNS dikonfigurasi dengan benar, Anda dapat memasukkan FQDN (Fully Qualified Domain Name) alih-alih alamat IP.

3.3 Pilih antarmuka WAN yang diaktifkan pada Antarmuka Publik Lokal, yang dapat diakses dari Internet.

3.3.1 Catatan: Jika alamat IP WAN yang dipilih berada di belakang gateway NAT, harap konfigurasikan pengaturan Port forwarding atau DMZ untuk alamat IP.

3.4 Mengonfigurasi Kunci yang Dibagikan Sebelumnya untuk membuat terowongan terenkripsi yang aman.

3.4.1 Misalnya, masukkan iloveasus sebagai Kunci yang dibagikan sebelumnya.

3.5 Tentukan Subnet Pribadi Lokal untuk berkomunikasi dengan Subnet Jarak Jauh.

3.5.1 Subnet Pribadi Lokal: 192.168.200.0/24

3.5.2 Subnet Klien VPN Jarak Jauh: 192.168.100.0/24

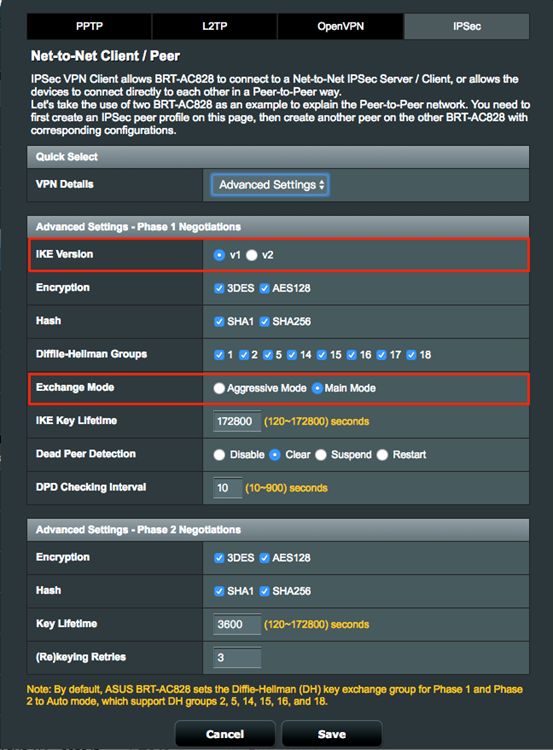

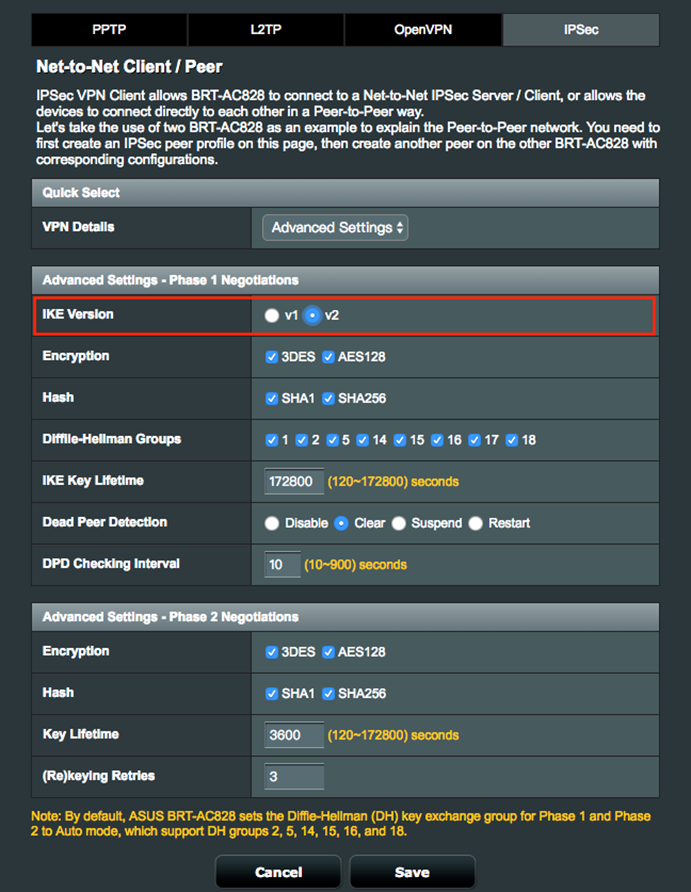

4. Konfigurasikan pengaturan Lanjutan pada profil Klien VPN Net-to-Net.

4.1 Pilih versi IKE untuk membuat terowongan VPN Net-to-Net,

4.2 Pilih mode pertukaran untuk jabat tangan informasi otentikasi.

4.2.1 Pilih Mode Utama untuk beberapa putaran jabat tangan informasi terenkripsi.

4.2.2 Pilih Mode Agresif untuk jabat tangan informasi tidak terenkripsi satu putaran.

4.2.3 Catatan: IKEv2 hanya dapat mendukung Mode Utama, periksa RFC 4306 untuk detailnya.

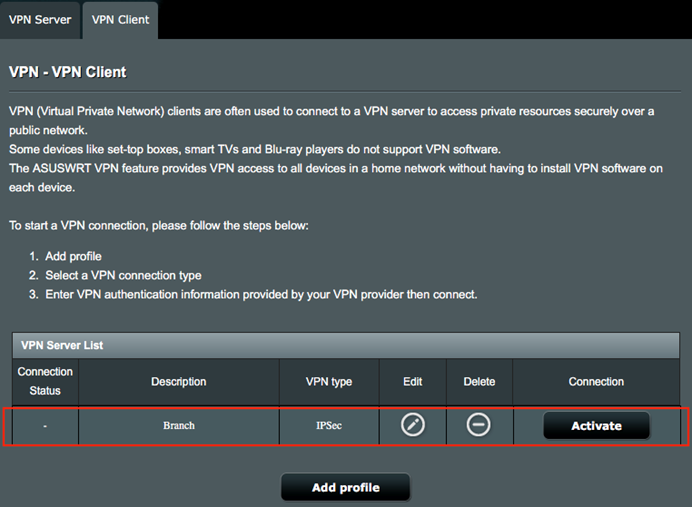

5. Klik Simpan dan kembali ke halaman konfigurasi.

6. Klik tombol Aktifkan untuk mengaktifkan profil VPN

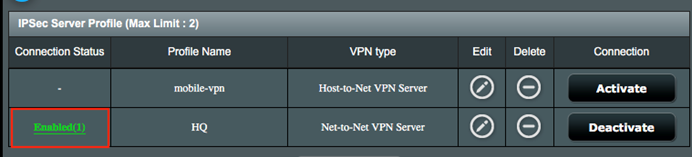

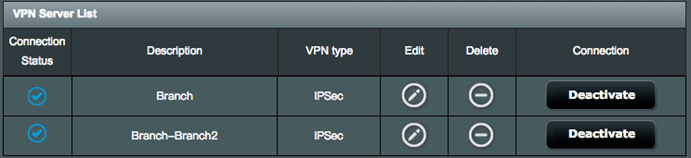

Sambungkan ke Server VPN Net-to-Net

1. Setelah Klien VPN diaktifkan, koneksi VPN harus berhasil terhubung.

2. Anda dapat menghubungkan gateway jarak jauh dari klien VPN dengan memasukkan alamat IP gateway VPN di browser dan masuk ke halaman web administrasi.

3. Pergi ke IPSec VPN Server, Anda kemudian dapat memeriksa status koneksi rinci dari Status Koneksi.

Kasus Penggunaan Ekstensi

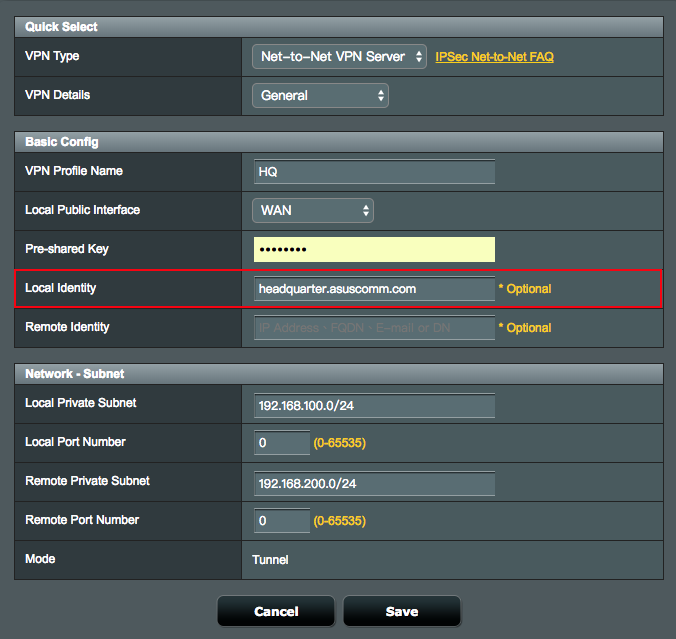

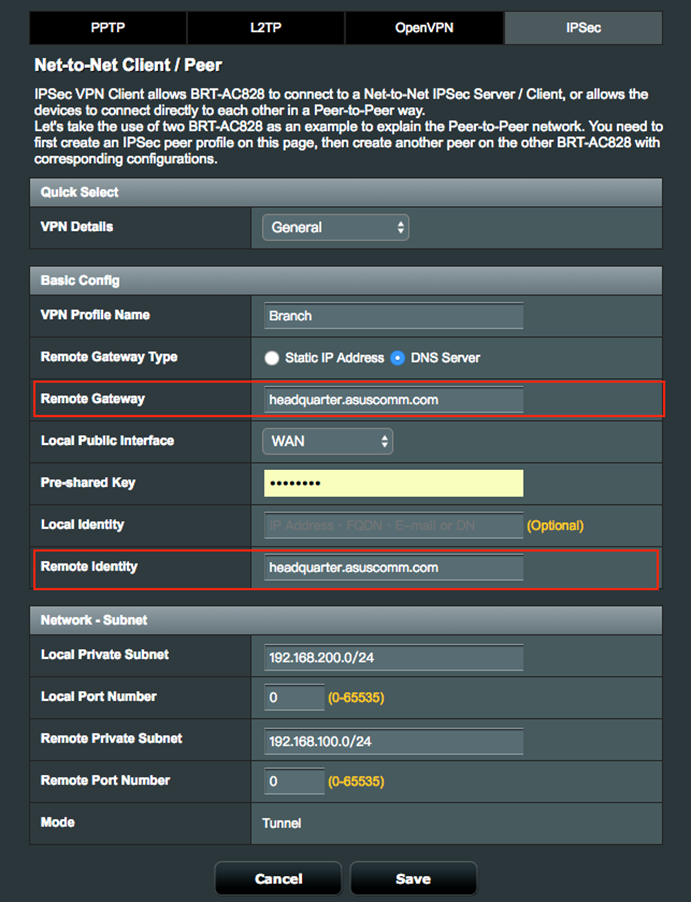

Mengonfigurasi VPN Net-to-Net dengan Nama Domain

1. Jika DDNS atau DNS dikonfigurasi pada gateway VPN jarak jauh, Anda dapat menggunakan FQDN (Nama Domain yang Sepenuhnya Memenuhi Syarat) alih-alih alamat IP.

1.1 Masukkan Nama Domain Anda (Contoh: headquarter.asuscomm.com), di bidang Identitas Lokal pengaturan Server VPN IPSec.

1.2 Masukkan Nama Domain Anda (Contoh: headquarter.asuscomm.com), di bidang Gateway Jarak Jauh dan Identitas Jarak Jauh dari pengaturan klien IPSec VPN.

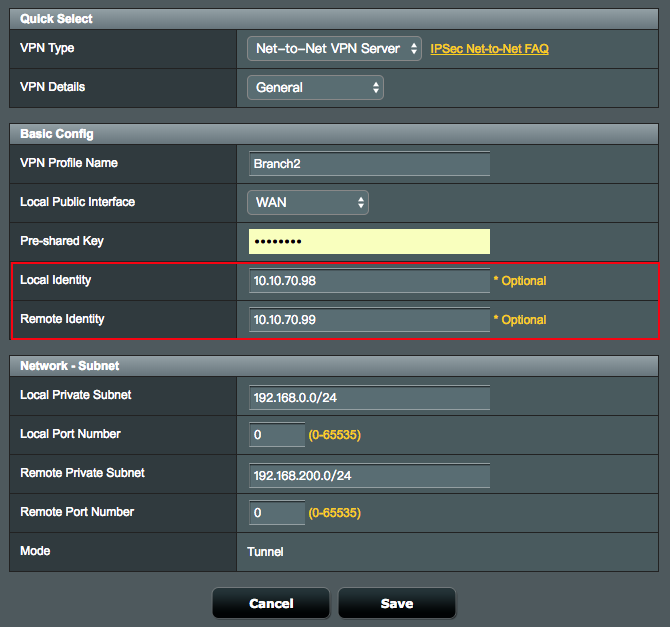

Mengonfigurasi Beberapa Klien VPN Net-to-Net

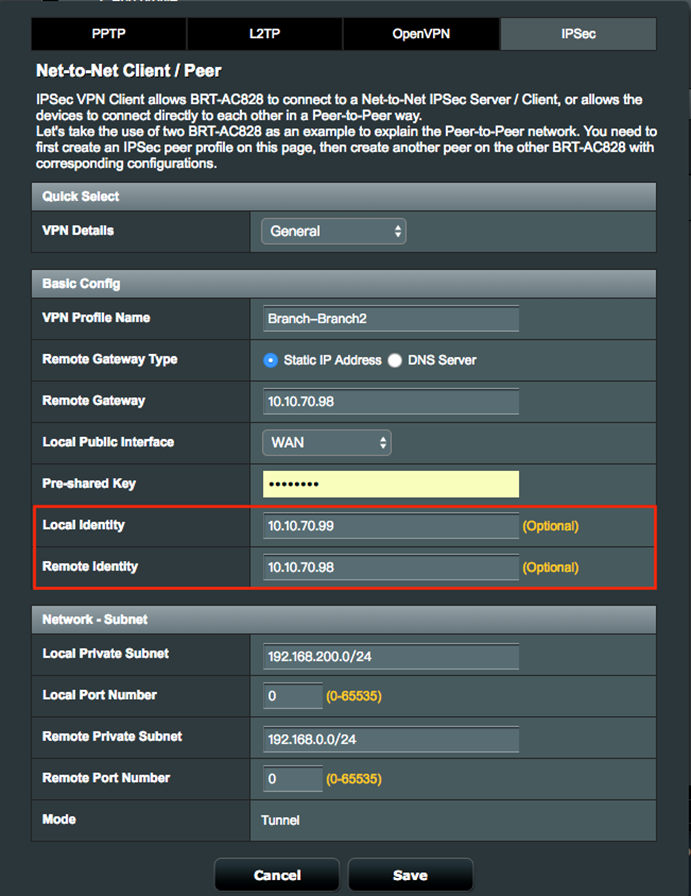

1. Jika lebih dari satu terowongan VPN IPSec perlu dibuat pada Klien VPN Net-to-Net. Aktifkan koneksi VPN situs jarak jauh untuk membedakan terowongan VPN ini. Identitas lokal dan identitas jarak jauh diperlukan untuk langkah ini.

2. Misalnya, jika Anda ingin membuat terowongan VPN baru dengan Kantor Cabang dan Cabang2. Pengaturan koneksi yang baru dibuat harus memiliki bidang Identitas Lokal dan Identitas Jarak Jauh yang diisi di kedua situs. Nilai Identitas Lokal ini harus cocok dengan nilai yang diberikan untuk Identitas Jarak Jauh di situs Klien (Peer), dan sebaliknya.

3. Di Server VPN Net-to-Net Anda, Anda harus memasukkan Identitas Lokal dan Identitas Jarak Jauh untuk koneksi VPN baru.

3.1 Catatan: Jika server dikonfigurasi untuk beberapa klien untuk terhubung, ID Lokal dan Jarak Jauh dapat dibiarkan kosong.

4. Pada Klien VPN Net-to-Net, Anda juga harus memasukkan Identitas Lokal dan Identitas Jarak Jauh untuk koneksi VPN baru.

4.1 Catatan: Jika server jarak jauh dikonfigurasi untuk beberapa klien untuk terhubung, Identifikasi Lokal harus dibiarkan kosong pada konfigurasi klien.

5. Klik Simpan dan Aktifkan untuk mengaktifkan koneksi VPN tambahan

Mengonfigurasi VPN Net-to-Net dengan Beberapa Subnet Internal

1. Beberapa jaringan rentang melalui VPN situs ke situs hanya tersedia di IKEv2.

2. Pada Server VPN Net-to-Net dan Klien VPN Net-to-Net, pilih IKEv2 di bawah Pengaturan Lanjutan

2.1 Server VPN Net-to-Net

2.2 Klien VPN Net-to-Net

3. Kembali ke Umum, dan kemudian Anda dapat menambahkan beberapa rentang jaringan.

3.1 Server VPN Net-to-Net

3.2 Klien VPN IPSec Net-to-Net

Konfigurasikan Net-to-Net VPN dengan terowongan terpisah

1. Net-to-Net IPSec VPN adalah "split tunnel" secara asli, hanya lalu lintas yang ditentukan pada Subnet Pribadi Lokal dan Subnet Pribadi Jarak Jauh yang akan masuk ke terowongan. Lalu lintas lain yang tidak ditentukan (mis. Google.com, amazon.com) akan dikirim langsung ke Internet dari perangkat ASUS BRT cabang.

Bagaimana cara mendapatkan (Utility / Firmware)?

Anda dapat mengunduh driver, perangkat lunak, firmware, dan panduan pengguna terbaru di ASUS Download Center.

Jika Anda memerlukan informasi lebih lanjut tentang ASUS Download Center, silakan merujuk tautan ini.