[VPN] Jak nastavit Net-to-Net Tunnel – řada BRT

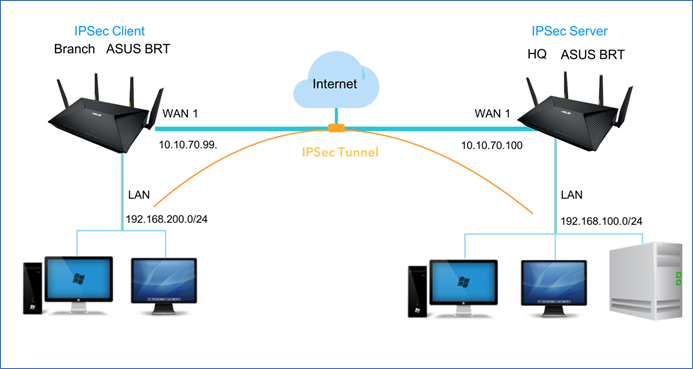

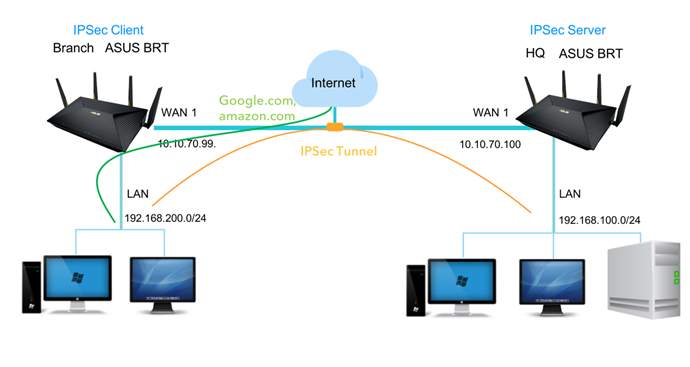

Síťový diagram

Konfigurace Net-to-Net VPN Serveru

1. Ujistěte se, že WAN připojení řádně funguje.

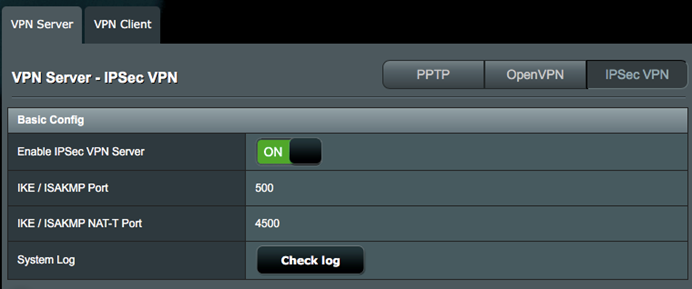

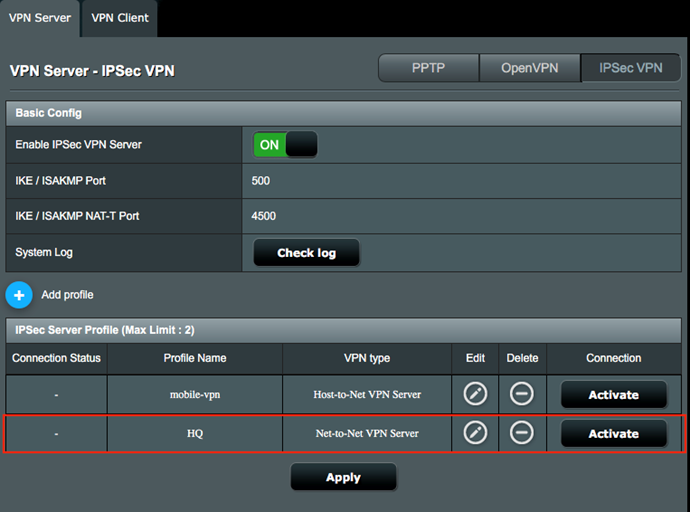

2. Jděte do VPN > VPN Sever a klikněte na kartu IPSec VPN.

3. Povolte IPSec VPN Server.

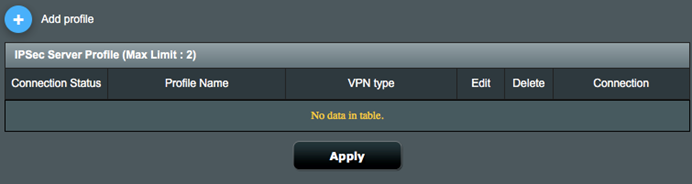

4. Kliknutím na Přidat vytvořte VPN profil.

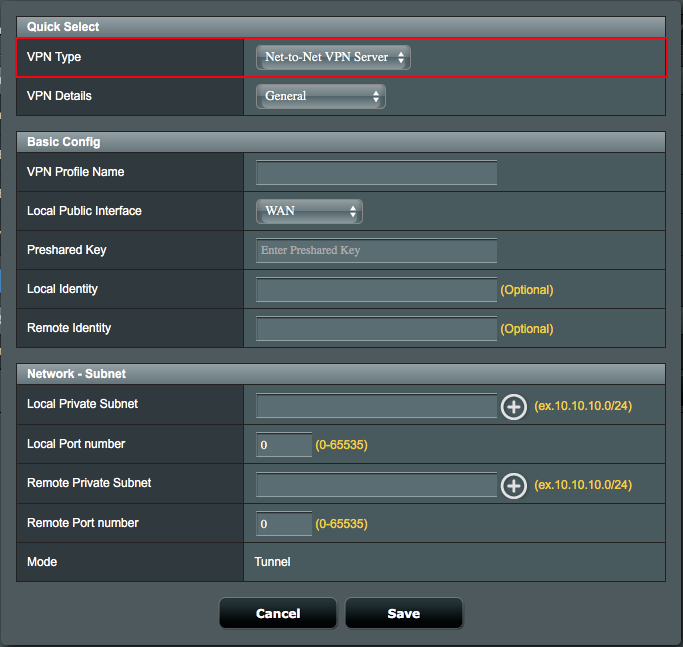

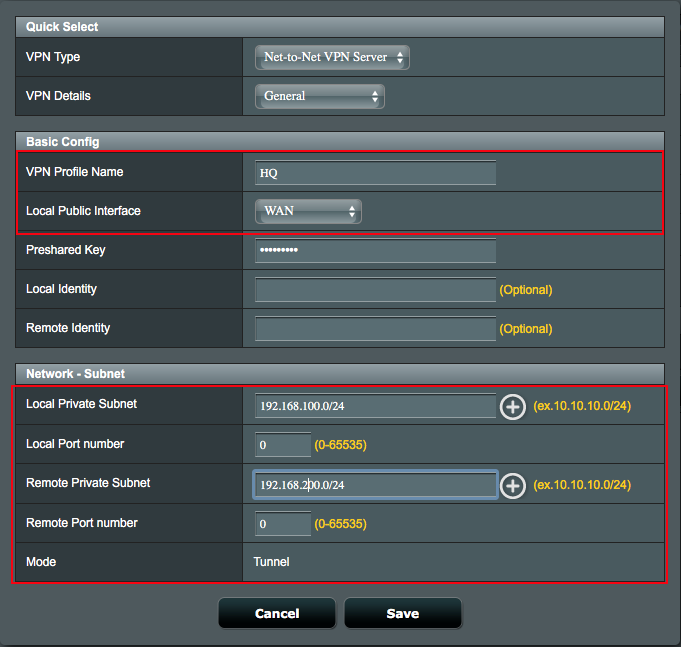

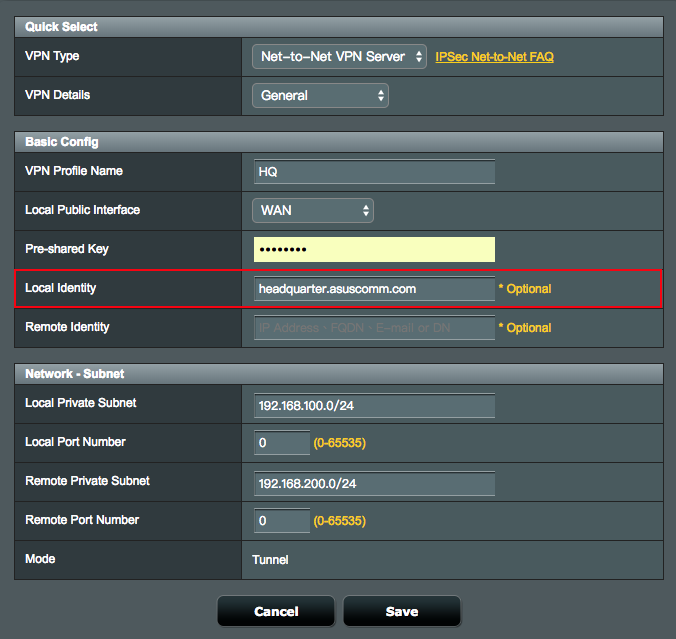

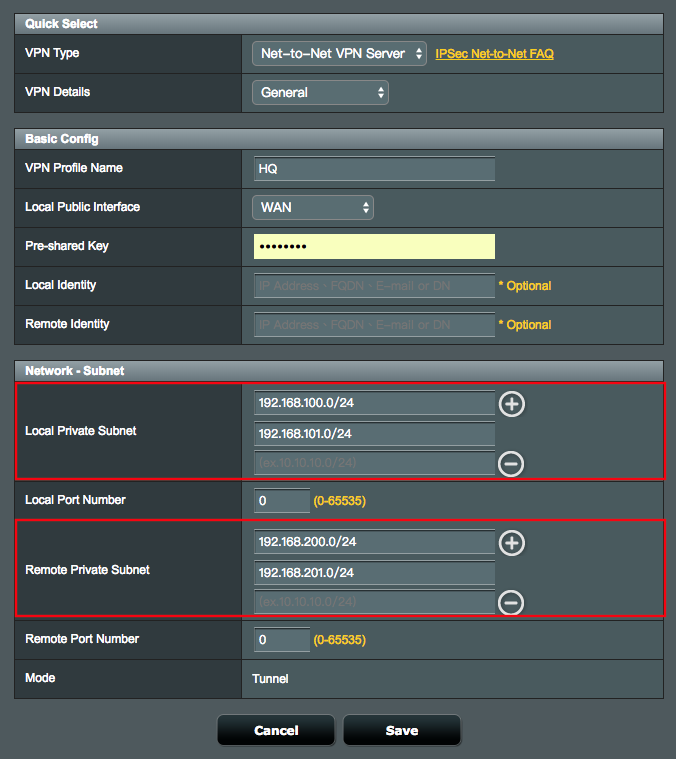

5. Ve VPN Type vyberte Net-to-Net VPN Server a dokončete nastavení následovně.

6. Konfigurace Obecného nastavení v profilu Net-to-Net VPN Server.

6.1 Definujte VPN Profile Name.

6.2 V Local Public Interface vyberte povolené rozhraní WAN, které je přístupné z internetu.

6.2.1 Poznámka: Pokud je IP adresa vybraného WAN připojení za bránou NAT, nakonfigurujte Port forwarding (přesměrování portu) nebo DMZ nastavení pro IP adresu

6.3 Nakonfigurujte Preshared Key pro vytvoření zabezpečeného šifrovaného tunelu.

6.3.1 Například, do Preshared key zadejte iloveasus.

6.4 Definujte privátní podsíť, která bude moci komunikovat se vzdálenou podsítí.

6.4.1 Local Private Subnet: 192.168.100.0/24.

6.4.2 Remote VPN Client Subnet: 192.168.200.0/24.

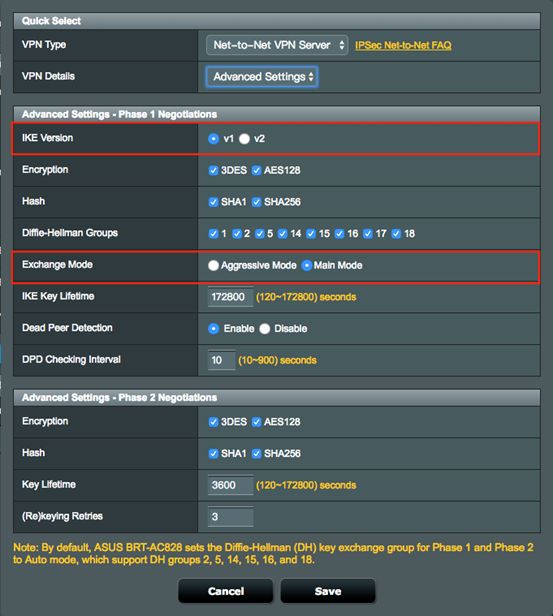

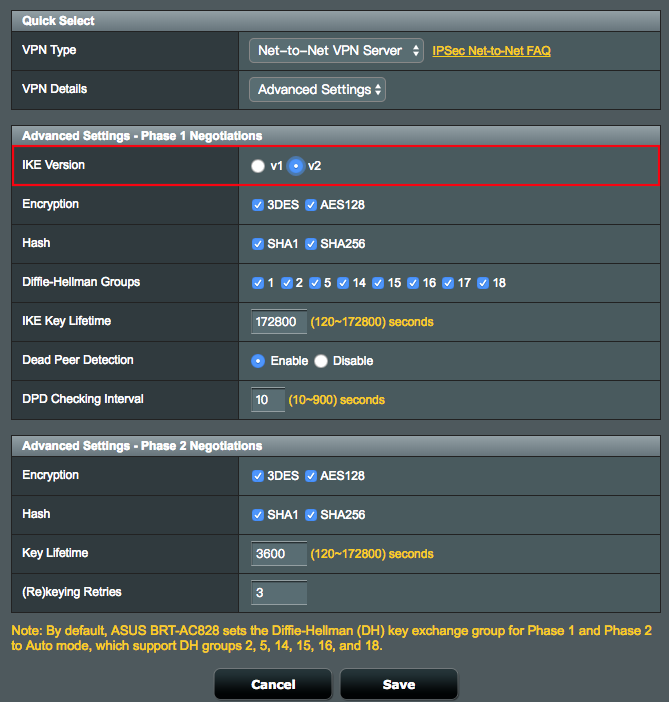

7. Konfigurace Pokročilého nastavení v profilu Net-to-Net VPN Server.

7.1 Vyberte verzi IKE a vytvořte Net-to-Net VPN tunnel.

7.2 Vyberte Exchange Mode pro ověření informace handshake.

7.2.1 Vyberte Main Mode - v první fázi se vyjednávají obecné parametry komunikace, druhá fáze již probíhá šifrovaně.

7.2.2 Vyberte Aggressive Mode - zprávy první a druhé fáze se přenášejí současně.

7.2.3 Poznámka: IKEv2 podporuje pouze Main Mode, více informací naleznete v RFC 4306.

8. Klikněte na Uložit a přejděte zpět na stránku nastavení.

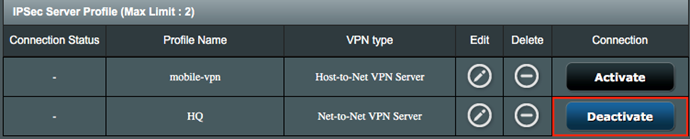

9. Pro povolení VPN profilu klikněte na aktivační tlačítko.

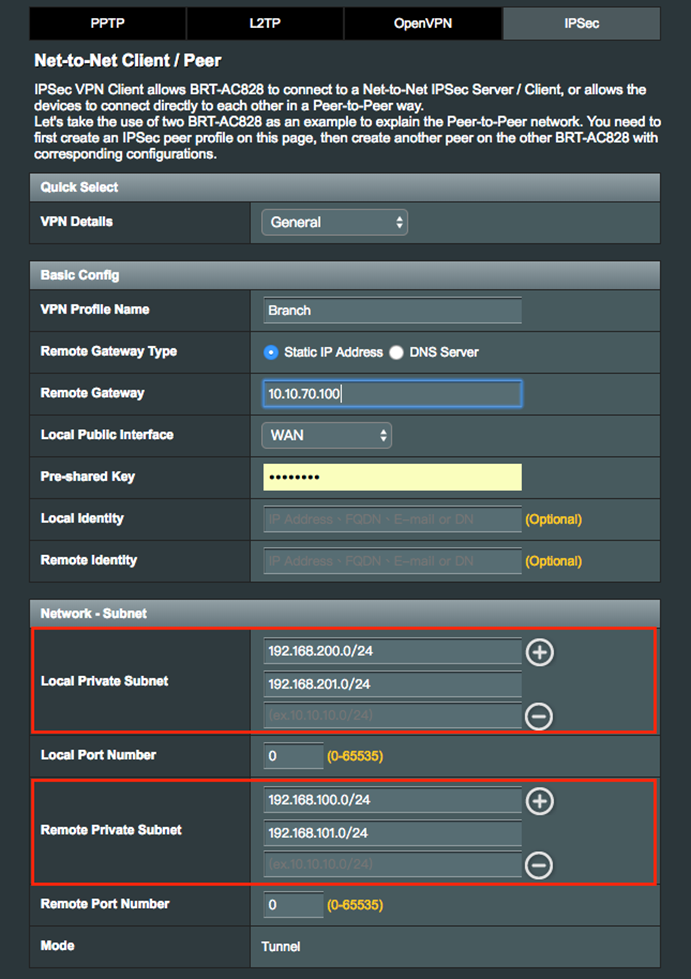

Konfigurace Net-to-Net VPN klienta

1. V bráně VPN klienta ověřte, zda WAN připojení řádně funguje.

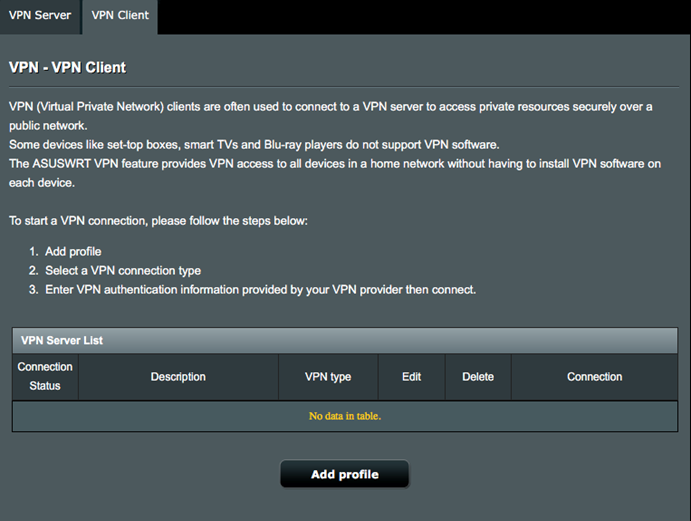

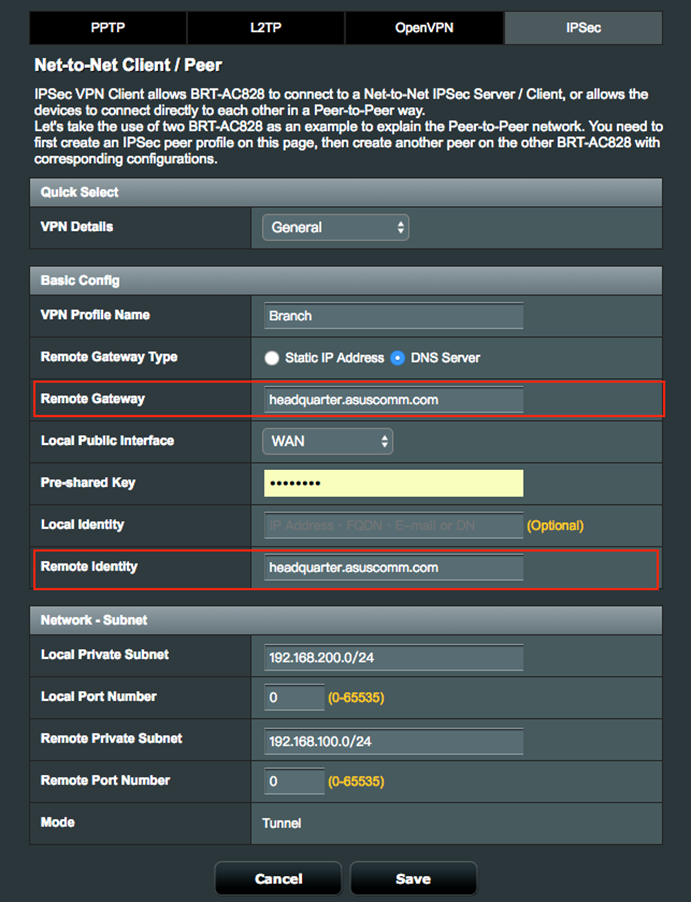

2. Jděte do VPN >> VPN Klient a klikněte na Přidat profil.

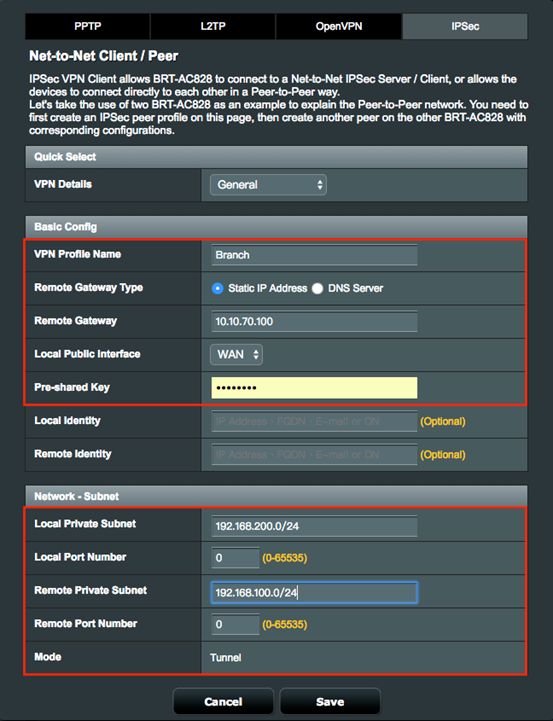

3. Klikněte na kartu IPSec a nakonfigurujte Obecné nastavení, viz níže:

3.1 Definujte VPN Profile Name.

3.2 Zadejte bránu vzdálené IP adresy IPSec VPN Serveru, 10.10.70.100.

3.2.1 Poznámka: Pokud je DDNS správně nakonfigurován, můžete zadat FQDN (Fully Qualified Domain Name) namísto IP adresy.

3.3 V Local Public Interface vyberte povolené rozhraní, které je přístupné z internetu.

3.3.1 Poznámka: Pokud je IP adresa vybraného WAN připojení za bránou NAT, nakonfigurujte Port forwarding (přesměrování portu) nebo DMZ nastavení pro IP adresu

3.4 Nakonfigurujte Preshared Key pro vytvoření zabezpečeného šifrovaného tunelu.

3.4.1 Například, do Preshared key zadejte iloveasus.

3.5 Definujte privátní podsíť, která bude moci komunikovat se vzdálenou podsítí.

3.5.1 Local Private Subnet: 192.168.200.0/24

3.5.2 Remote VPN Client Subnet: 192.168.100.0/24

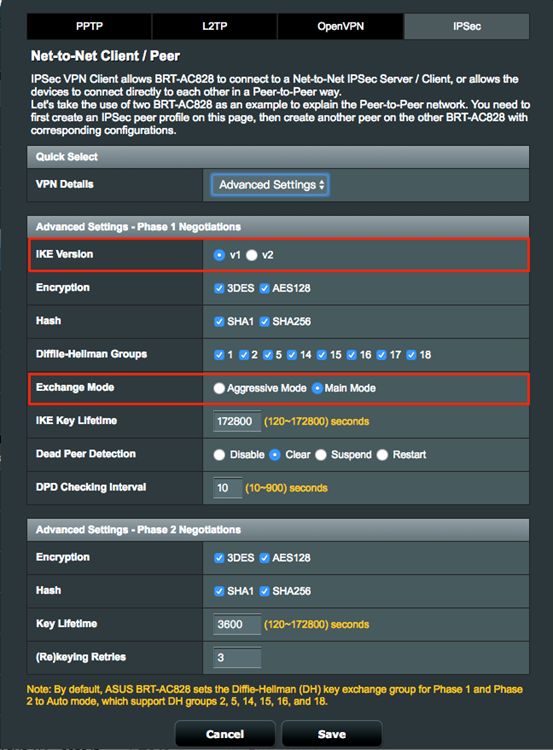

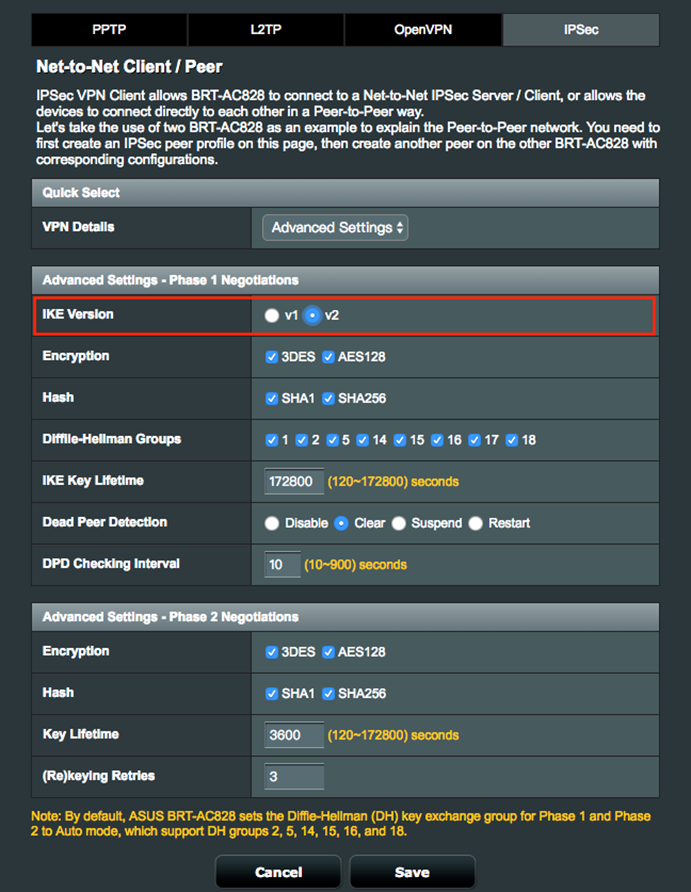

4. Konfigurace Pokročilého nastavení v profilu Net-to-Net VPN klienta.

4.1 Vyberte verzi IKE a vytvořte Net-to-Net VPN tunnel.

4.2 Vyberte Exchange Mode pro ověření informace handshake

4.2.1 Vyberte Main Mode - v první fázi se vyjednávají obecné parametry komunikace, druhá fáze již probíhá šifrovaně.

4.2.2 Vyberte Aggressive Mode - zprávy první a druhé fáze se přenášejí současně.

4.2.3 Poznámka: IKEv2 podporuje pouze Main Mode, více informací naleznete v RFC 4306.

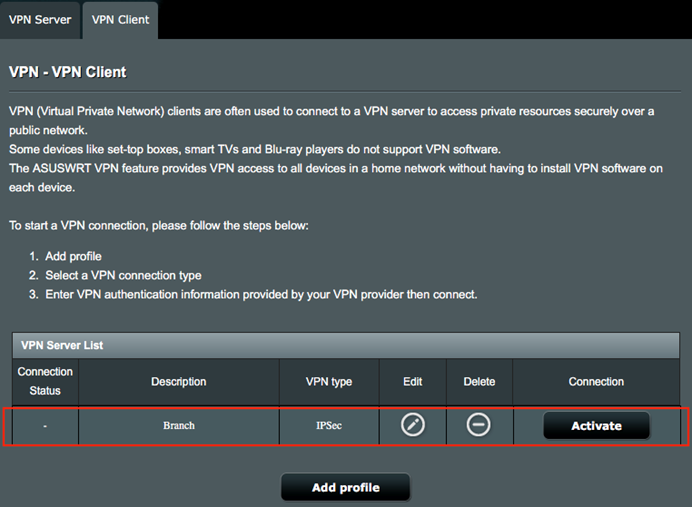

5. Klikněte na Uložit a přejděte zpět na stránku nastavení.

6. Pro povolení VPN profilu klikněte na aktivační tlačítko.

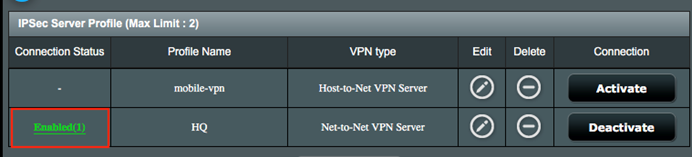

Připojení k Net-to-Net VPN Serveru

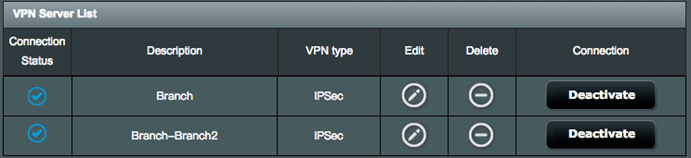

1. Jakmile je VPN klient aktivován, VPN připojení by mělo úspěšně proběhnout.

2. Můžete připojit vzdálenou bránu VPN klienta zadáním IP adresy VPN brány v prohlížeči a přihlášením se na stránku Administrace webu.

3. Jděte do IPSec VPN Server, kde můžete v záložce Stav připojení detailněji ověřit stav připojení.

Příklady dalšího využití

Jak nastavit Net-to-Net VPN s internetovou doménou

1. Pokud jsou DDNS nebo DNS nastaveny na vzdálené VPN bráně, můžete použít FQDN (plně specifikované doménové jméno počítače) namísto IP adresy.

1.1 Do pole Local Identity (místní identita) v nastavení IPSec VPN Serveru zadejte vaši internetovou doménu (příklad: headquarter.asuscomm.com).

1.2 Do polí Remote Gateway (vzdálená brána) a Remote Identity (vzdálená identita) v nastavení IPSec VPN klienta zadejte vaši internetovou doménu (příklad: headquarter.asuscomm.com).

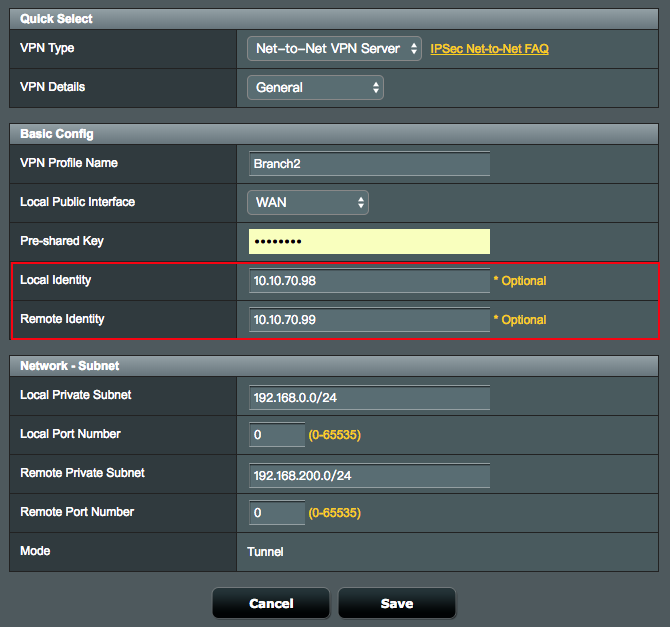

Jak nastavit několik Net-to-Net VPN klientů

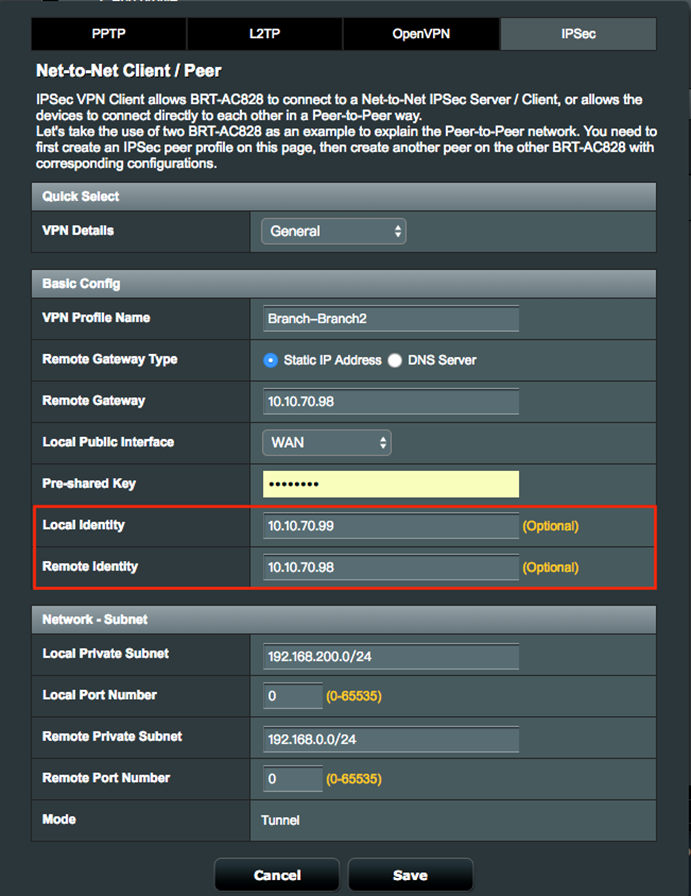

1. Jedná se o situaci, kdy je potřeba vytvořit větší počet IPSec VPN tunelů v Net-to-Net VPN klientovi. Pro rozlišení jednotlivých VPN tunelů povolte remote site VPN připojení. Je potřeba nastavit local identity a remote identity.

2. Například, chcete vytvořit nový VPN tunel s Offices Branch a Branch2. Nově vytvořené připojení musí mít vyplněná pole Local Identity a Remote Identity na obou stranách. Hodnota Local Identity musí být shodná s hodnotou Remote Identity na stránce Klient (Peer) a naopak.

3. Na vašem Net-to-Net VPN Serveru musíte zadat Local Identity a Remote Identity pro nové VPN připojení.

3.1 Poznámka: Pokud je server nakonfigurován pro připojení většího počtu klientů, pole Local a Remote ID mohou zůstat nevyplněné.

4. V Net-to-Net VPN Klientovi musíte také zadat Local Identity a Remote Identity pro nové VPN připojení.

4.1 Poznámka: Pokud je vzdálený server nakonfigurován pro připojení většího počtu klientů, pole Local Identify by mělo zůstat prázdné.

5. Pro povolení dalších VPN připojení klikněte na Uložit a Aktivovat.

Jak nastavit Net-to-Net VPN s několika privátními sítěmi

1. Větší počet sítí v site to site VPN je dostupný pouze v IKEv2.

2. V Net-to-Net VPN Serveru a Net-to-Net VPN Klientovi v záložce Pokročilé nastavení vyberte IKEv2.

2.1 Net-to-Net VPN Server

2.2 Net-to-Net VPN Klient

3. Přejděte zpět do záložky Obecné, kde můžete přidat další privátní sítě.

3.1 Net-to-Net VPN Server

3.2 Net-to-Net IPSec VPN klient

Jak nastavit Net-to-Net VPN se split tunnel

1. Net-to-Net IPSec VPN je původně "split tunnel", pouze traffic určený pro místní privátní síť a vzdálenou privátní síť jde do tunelu. Další nespecifikovaný traffic (např. Google.com, amazon.com) bude poslán přímo na internet ze zařízení ASUS BRT.

Jak získat utilitu nebo firmware?

Nejnovější ovladače, software, firmware a uživatelské manuály najdete v centru stahování ASUS.

Více informací o centru stahování ASUS najdete na tomto odkaze.