[VPN] Wie richtet man einen Net-to-Net Tunnel ein (BRT-Produktreihe)?

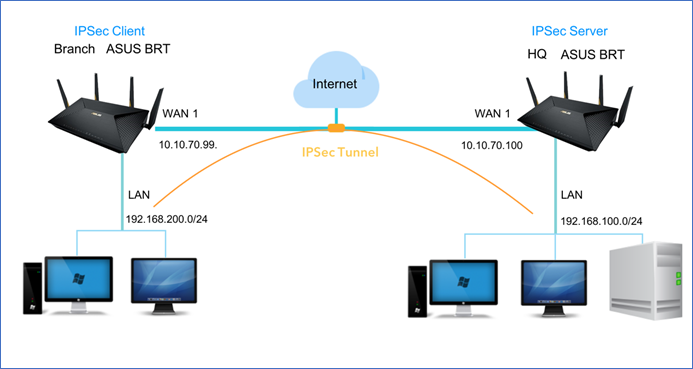

Netzwerkdiagramm

Net-to-Net VPN-Server konfigurieren

1. Stellen Sie sicher, dass die WAN-Verbindung richtig funktioniert.

2. Gehen Sie auf VPN > VPN Server und klicken Sie auf die Registerkarte IPSec VPN.

3. Aktivieren Sie IPSec VPN Server

4. Klicken Sie auf die Schaltfläche „Profil Hinzufügen“, um ein VPN-Profil hinzuzufügen.

5. Wählen Sie Host-to-Net als VPN-Typ und nehmen Sie die folgenden Einstellungen vor.

6. Konfigurieren Sie allgemeine Einstellungen im Server-Profil von Host-to-Net.

6.1 Legen Sie einen VPN Profilnamen fest.

6.2 Wählen Sie unter Lokale öffentliche Schnittstelle die aktive WAN-Schnittstelle, die aus dem Internet erreichbar ist.

6.2.1. Hinweis: Falls die IP-Adresse des ausgewählten WANs sich hinter dem NAT-Gateway befindet, konfigurieren Sie ein Port-Forwarding oder DMZ für die entsprechende IP-Adresse.

6.3 Richten Sie einen Preshared Key ein, um einen sicher verschlüsselten Tunnel einzurichten.

6.3.1 Geben Sie z.B. Iloveasus als PSK ein.

6.4 Definieren Sie ein lokales privates Subnetz, das mit dem entfernten Subnetz kommunizieren darf.

6.4.1 Lokales privates Subnetz: 192.168.100.0/24.

6.4.2 Entferntes Subnetz des VPN-Clients: 192.168.200.0/24.

7. Konfigurieren Sie fortgeschrittene Einstellungen im Server-Profil von Host-to-Net.

7.1 Wählen Sie IKE Version, um einen Net-to-Net VPN-Tunnel zu erstellen.

7.2 Wählen Sie Austauschmodus für einen Handshake der Authentifizierungsinformationen.

7.2.1 Wählen Sie Hauptmodus für einen mehrfach verschlüsselten Handshake.

7.2.2 Wählen Sie Aggressiven Modus für einen einfach unverschlüsselten Handshake.

7.2.3. Hinweis: IKEv2 unterstützt ausschließlich den Haupt-Modus. Sehen Sie unter RFC 4306 nach, um weitere Details zu erhalten.

8. Klicken Sie auf Speichern und gehen Sie zurück zur Authentifizierungs-Seite.

9. Klicken Sie auf die Schaltfläche „Aktivieren“, um das VPN-Profil zu aktivieren.

Net-to-Net VPN-Client konfigurieren

1. Stellen Sie sicher, dass die WAN-Verbindung am Client-Gateway richtig funktioniert.

2. Gehen Sie auf VPN > VPN-Client und klicken Sie auf Profil hinzufügen.

3. Klicken Sie auf die Registerkarte IPSec und konfigurieren Sie die allgemeinen Einstellungen wie unten beschrieben.

3.1 Legen Sie einen VPN-Profilnamen fest.

3.2 Geben Sie die entfernte Gateway-IP-Adresse des IPSec-VPN-Servers ein: 10.10.70.100.

3.2.1. Hinweis: Wenn DDNS richtig konfiguriert wurde, können Sie einen FQDN (Fully Qualified Domain Name) anstelle der IP-Adresse eingeben.

3.3 Wählen Sie unter Lokale öffentliche Schnittstelle die aktive WAN-Schnittstelle, die aus dem Internet erreichbar ist.

3.3.1. Hinweis: Falls die IP-Adresse des ausgewählten WANs sich hinter dem NAT-Gateway befindet, konfigurieren Sie ein Port-Forwarding oder DMZ für die entsprechende IP-Adresse.

3.4 Richten Sie einen Preshared Key ein, um einen sicher verschlüsselten Tunnel einzurichten.

3.4.1 Geben Sie z.B. Iloveasus als PSK ein.

3.5 Definieren Sie ein lokales privates Subnetz, das mit dem entfernten Subnetz kommunizieren darf.

3.5.1 Lokales privates Subnetz: 192.168.200.0/24.

3.5.2 Entferntes Subnetz des VPN-Clients: 192.168.100.0/24.

4. Konfigurieren Sie fortgeschrittene Einstellungen im Client-Profil von Host-to-Net.

4.1 Wählen Sie IKE Version, um einen Net-to-Net VPN-Tunnel zu erstellen.

4.2 Wählen Sie Austauschmodus für einen Handshake der Authentifizierungsinformationen.

4.2.1 Wählen Sie Hauptmodus für einen mehrfach verschlüsselten Handshake.

4.2.2 Wählen Sie Aggressiven Modus für einen einfach unverschlüsselten Handshake.

4.2.3. Hinweis: IKEv2 unterstützt ausschließlich den Haupt-Modus. Sehen Sie unter RFC 4306 nach, um weitere Details zu erhalten.

5. Klicken Sie auf Speichern und gehen Sie zurück zur Authentifizierungs-Seite.

6. Klicken Sie auf die Schaltfläche „Aktivieren“, um das VPN-Profil zu aktivieren.

Net-to-Net VPN-Server konfigurieren

1. Sobald der VPN-Client aktiviert wurde, sollte die VPN-Verbindung erfolgreich hergestellt werden.

2. Sie können ausgehend vom VPN -Client auf das entfernte Gateway zugreifen, indem Sie im Webbrowser die IP-Adresse des VPN-Gateways eingeben und sich auf die Administrationsseite einloggen.

3. Unter „IPSec-VPN-Server“ können Sie den genauen Verbindungsstatus unter Verbindungsstatus einsehen.

Erweiterte Verwendungszwecke

Net-to-Net VPN mit einem Domänennamen konfigurieren

1. Wenn DDNS oder DNS auf einem entfernten VPN-Gateway konfiguriert wurde, können Sie einen FQDN (Fully Qualified Domain Name) anstelle der IP-Adresse verwenden.

1.1 Geben Sie Ihren Domänennamen (Beispiel: headquarter.asuscomm.com) in das Feld Lokale Identität der IPSec VPN Server Einstellungen ein.

1.2 Geben Sie Ihren Domänennamen (Beispiel: headquarter.asuscomm.com) in die Felder Remote Gateway und Remote Identity der IPSec VPN-Client-Einstellungen ein.

Mehrere Net-to-Net VPN-Clients konfigurieren

1. Wenn mehr als ein IPSec VPN Tunnel auf dem Net-to-Net VPN-Client erstellt werden muss, aktivieren Sie die VPN-Verbindung am entfernten Standort (Remote Site), um diese VPN-Tunnel zu differenzieren. Für diesen Schritt sind lokale und entfernte Identität erforderlich.

2. Wenn Sie beispielsweise einen neuen VPN-Tunnel mit Offices Branch und Branch2 erstellen möchten, müssen bei den neu erstellten Verbindungseinstellungen die Felder lokale Identität und entfernte Identität für beide Standorte ausgefüllt werden. Dieser Wert für die lokale Identität muss dem unter „entfernte Identität“ angegebenen Wert am Client (Peer)-Standort entsprechen und umgekehrt.

3. Auf Ihrem Net-to-Net VPN-Server müssen Sie die lokale Identität und entfernte Identität für die neue VPN-Verbindung eingeben.

3.1. Hinweis: Wenn der Server zur Verbindung mehrerer Clients bestimmt ist, können die Felder für lokale Identität und entfernte Identität leer gelassen werden.

4. Auf dem Net-to-Net VPN-Client müssen Sie ebenfalls die lokale Identität und entfernte Identität für die neue VPN-Verbindung eingeben.

4.1. Hinweis: Wenn der entfernte Server zur Verbindung mehrerer Clients bestimmt ist, sollte bei der Client-Konfiguration das Feld für lokale Identität leer gelassen werden.

5. Klicken Sie auf Speichern und Aktivieren, um die zusätzlichen VPN-Verbindungen zu aktivieren.

Net-to-Net VPN mit mehreren internen Subnetzdomänen konfigurieren

1. Netzwerke mit mehreren Bereichen über einen Site-to-Site-VPN sind nur bei IKEv2 verfügbar.

2. Wählen Sie für Net-to-Net VPN-Server und Net-to-Net VPN-Client unter Fortgeschrittene Einstellungen „IKEv2“ aus.

2.1 Net-to-Net VPN-Server

2.2 Net-to-Net VPN-Client

3. Kehren Sie zurück zu Allgemein. Dort können Sie nun mehrere Netzwerkbereiche hinzufügen.

3.1 Net-to-Net VPN-Server

3.2 Net-to-Net IPSec VPN-Client

Net-to-Net-VPN mit Split Tunnel konfigurieren

1. Net-to-Net IPSec VPN ist bereits nativ ein „Split Tunnel“. Nur der Traffic, der auf dem lokalen privaten Subnetz und entfernten privaten Subnetz definiert ist, wird in den Tunnel geleitet. Anderer nicht-spezifischer Traffic (z. B. Google.com, amazon.com) wird direkt vom Branch ASUS BRT-Gerät aus ins Internet geschickt.

Wie erhalte ich die (Utility / Firmware)?

Sie können die neuesten Treiber, Software, Firmware und Benutzerhandbücher im ASUS Download Center herunterladen.

Wenn Sie weitere Informationen über das ASUS Download Center benötigen, besuchen Sie bitte diesen Link.