[VPN] Como configurar um túnel de rede para rede - BRT Series

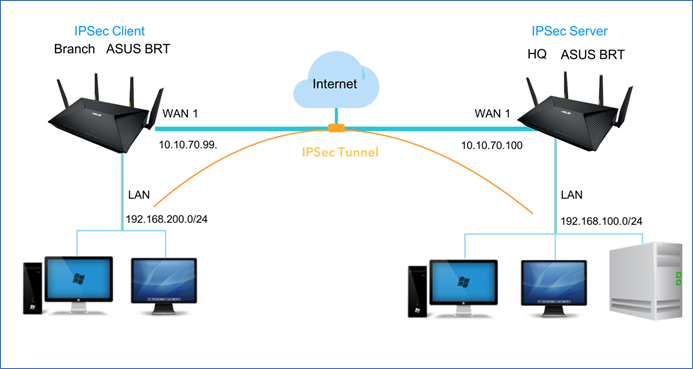

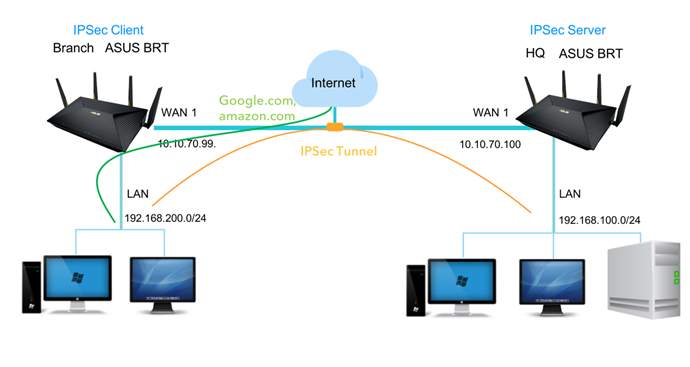

Diagrama de Rede

Configurar o servidor VPN Net-to-Net

1. Certifique-se de que a ligação WAN está a funcionar corretamente.

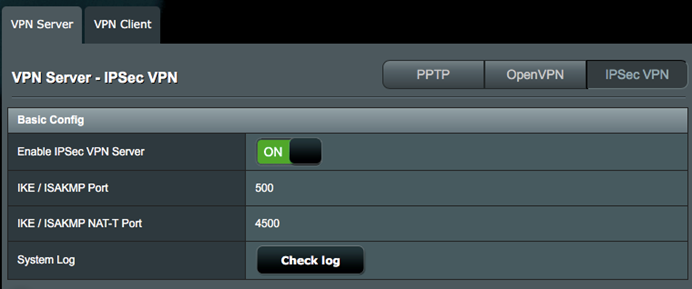

2. Vá para VPN > Servidor VPN e clique no separador VPN IPSec.

3. Ativar o Servidor VPN IPSec.

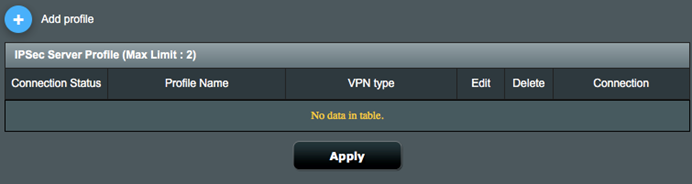

4. Click the Add Profile button to create a VPN profile.

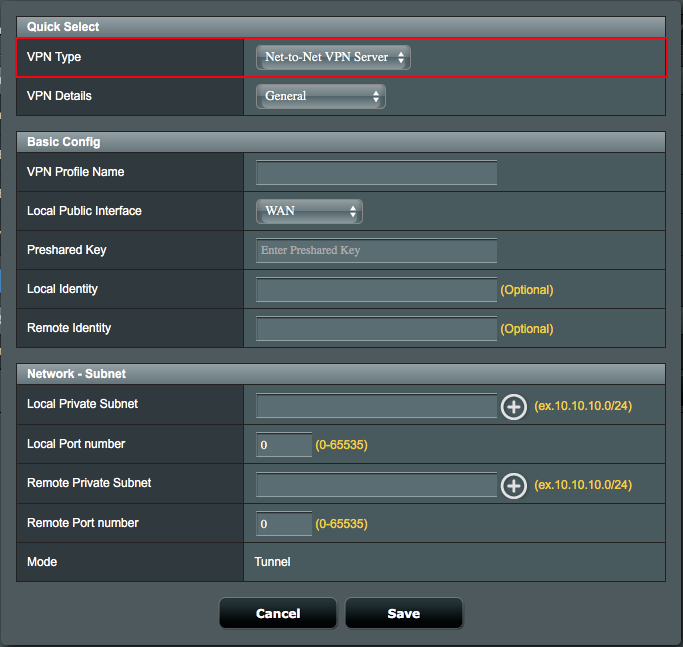

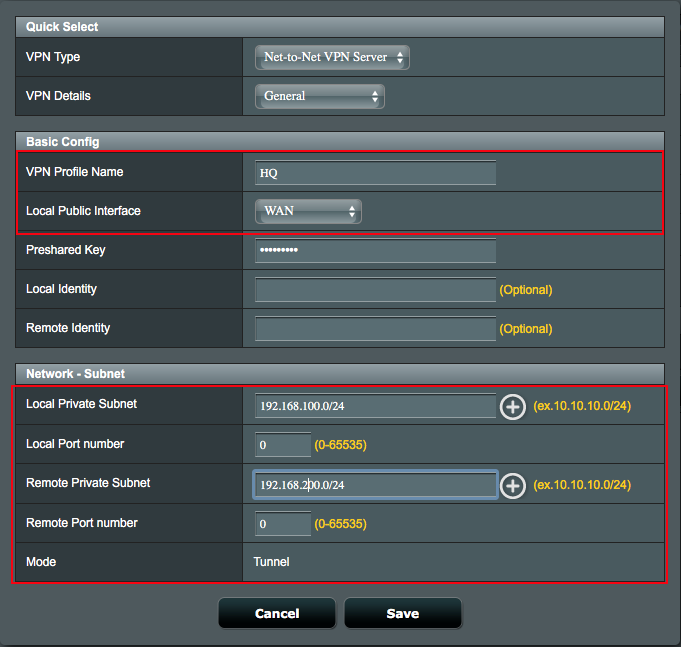

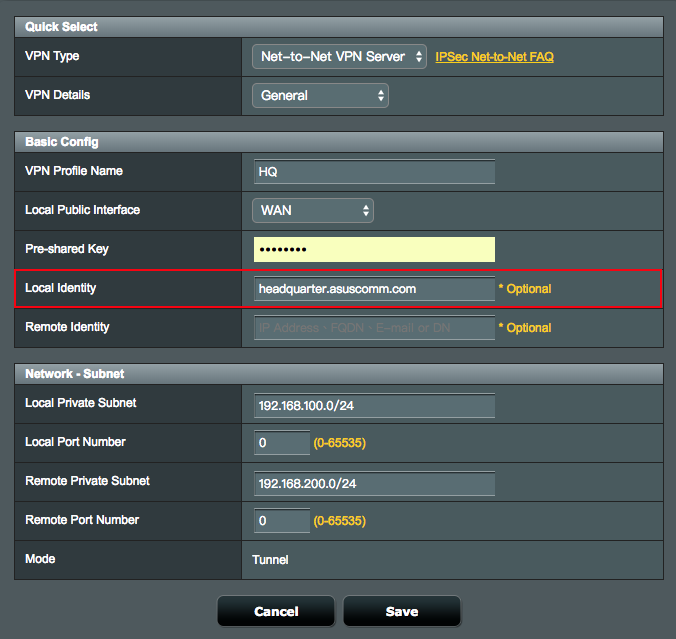

5. Selecione Servidor VPN Net-to-Net em Tipo de VPN e complete as seguintes definições.

6. Configurar as definições gerais no perfil do servidor VPN Net-to-Net.

6.1 Defina um nome de perfil VPN.

6.2 Selecione a interface WAN habilitada em Local Public Interface, que pode ser acessada pela Internet.

6.2.1 Nota: se o endereço IP da WAN selecionada estiver atrás do gateway NAT, configure o encaminhamento de porta ou a configuração DMZ para o endereço IP.

6.3 Configure uma Preshared Key para criar um túnel criptografado seguro

6.3.1 Por exemplo, digite iloveasus como chave pré-compartilhada.

6.4 Defina a sub-rede privada local que tem permissão para se comunicar com a sub-rede remota.

6.4.1 Sub-rede privada local: 192.168.100.0/24.

6.4.2 Sub-rede do cliente VPN remoto: 192.168.200.0/24.

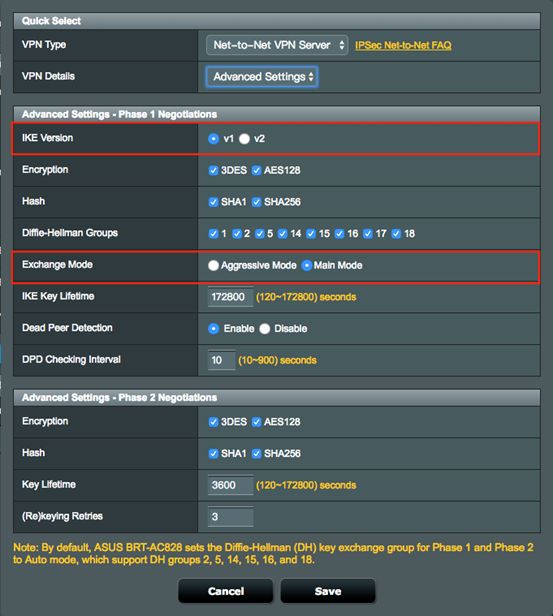

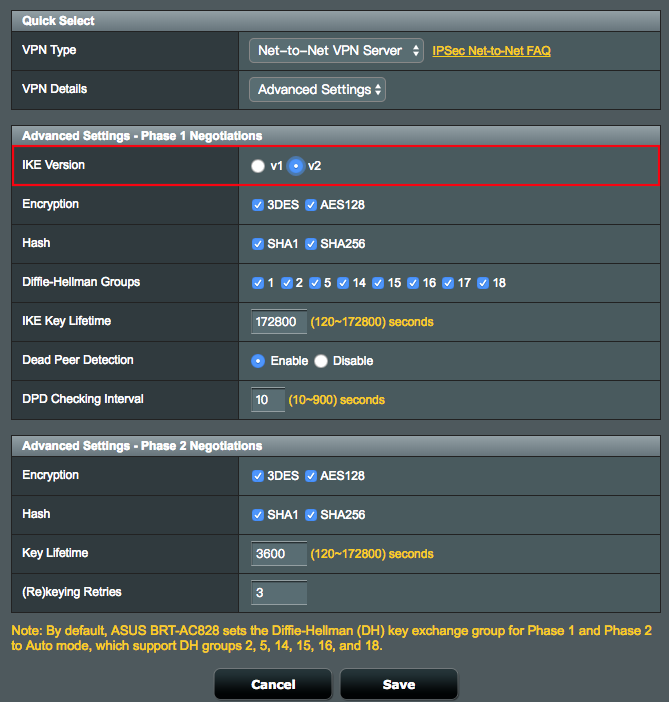

7. Configure as definições avançadas no perfil do servidor VPN Net-to-Net.

7.1 Selecione IKE version para criar o túnel VPN Net-to-Net,

7.2 Selecione Exchange Mode para o handshake de informações de autenticação.

7.2.1 Selecione Main Mode para o handshake de informações criptografadas em várias rodadas.

7.2.2 Selecione Aggressive Mode para handshake de informações não criptografadas de rodada única.

7.2.3 Observação: o IKEv2 só é compatível com o modo principal; consulte a RFC 4306 para obter detalhes.

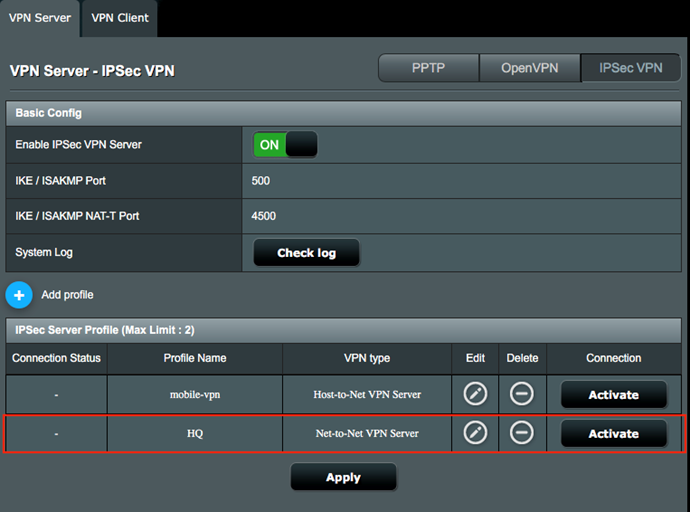

8. Clique em Salvar e volte para a página de configuração.

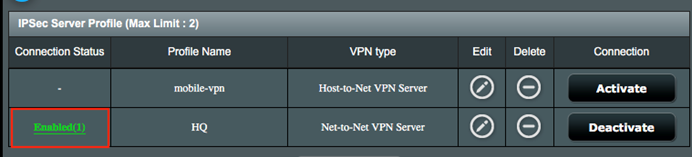

9. Clique em Ativar para ativar o perfil VPN.

Configurar o cliente VPN Net-to-Net

1. No Gateway do cliente VPN, verifique se a conexão WAN está funcionando corretamente.

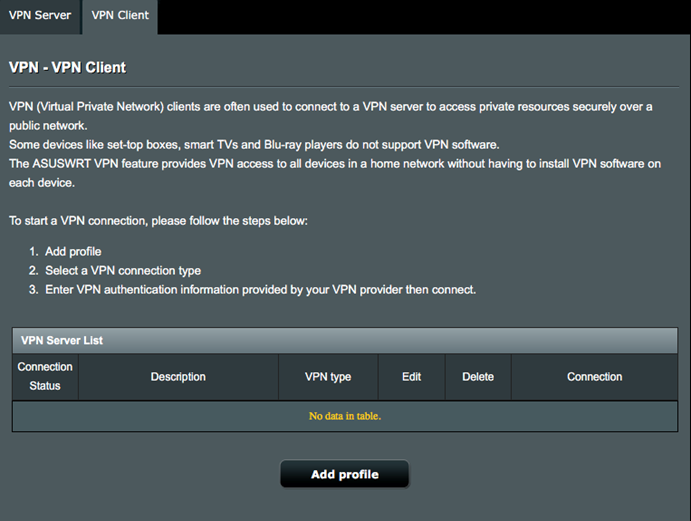

2. Acesse VPN >> Cliente VPN e clique em Adicionar perfil.

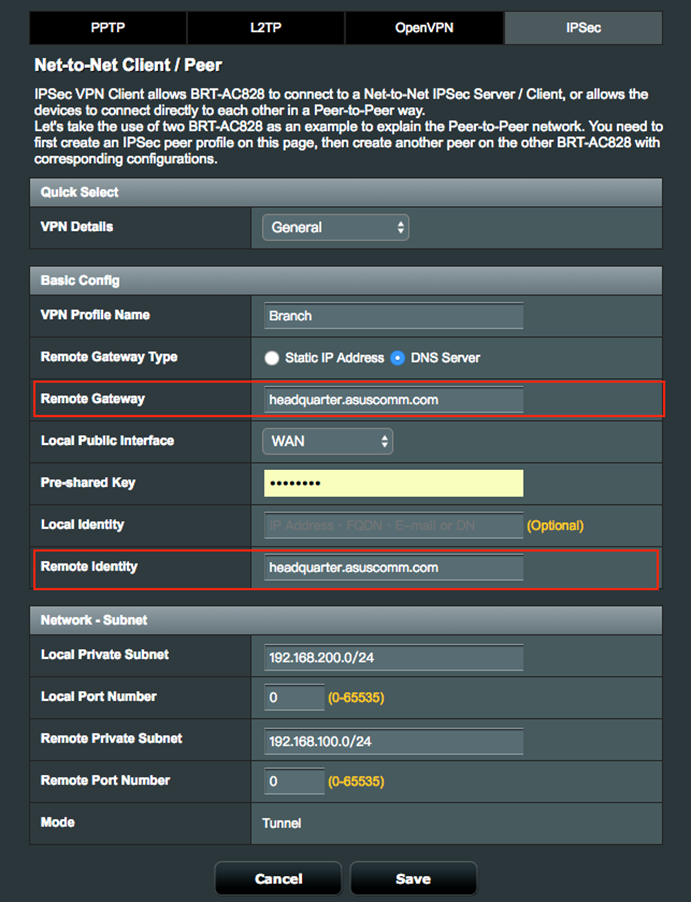

3. Clique na guia IPSec e configure as configurações Gerais abaixo.

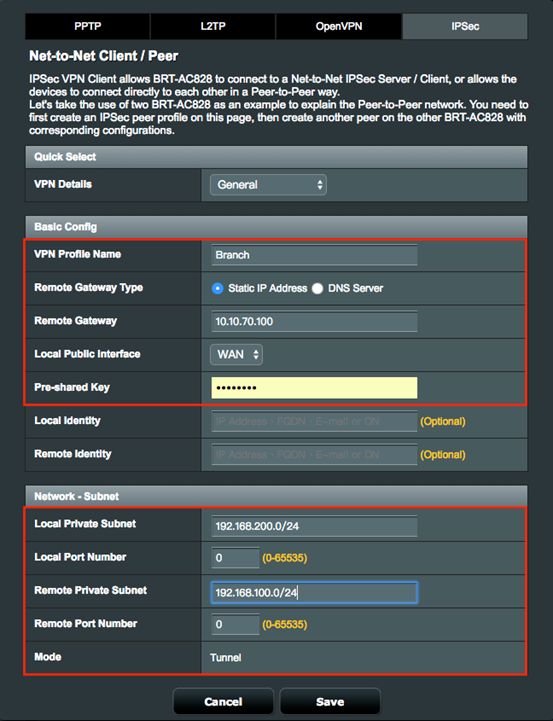

3.1 Defina um Nome de perfil VPN.

3.2 Digite o endereço IP do gateway remoto do servidor VPN IPSec, 10.10.70.100.

3.2.1 Observação: se o DDNS estiver configurado corretamente, você poderá inserir o FQDN (Fully Qualified Domain Name, nome de domínio totalmente qualificado) em vez do endereço IP.

3.3 Selecione a interface WAN habilitada em Local Public Interface, que pode ser acessada pela Internet.

3.3.1 Observação: se o endereço IP da WAN selecionada estiver atrás de um gateway NAT, configure o encaminhamento de porta ou a configuração DMZ para o endereço IP.

3.4 Configure uma Chave Compartilhada para criar um túnel criptografado seguro.

3.4.1 Por exemplo, digite iloveasus como chave pré-compartilhada.

3.5 Definir a sub-rede privada local para se comunicar com a sub-rede remota.

3.5.1 Sub-rede privada local: 192.168.200.0/24

3.5.2 Sub-rede do cliente VPN remoto: 192.168.100.0/24

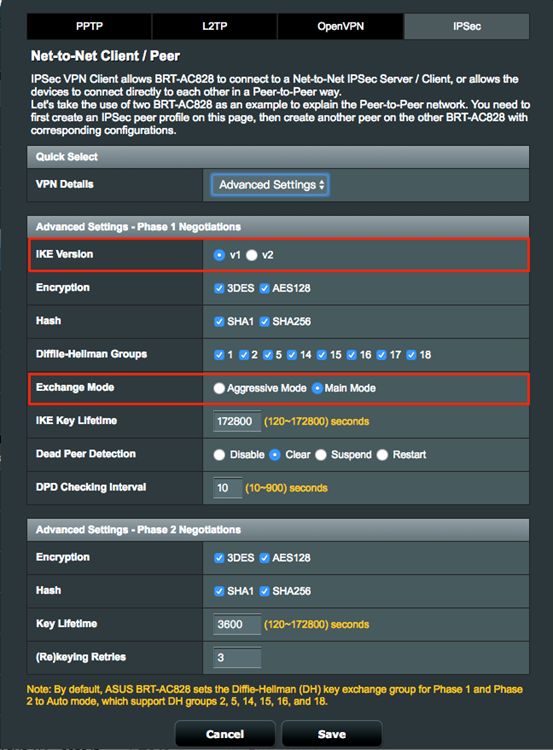

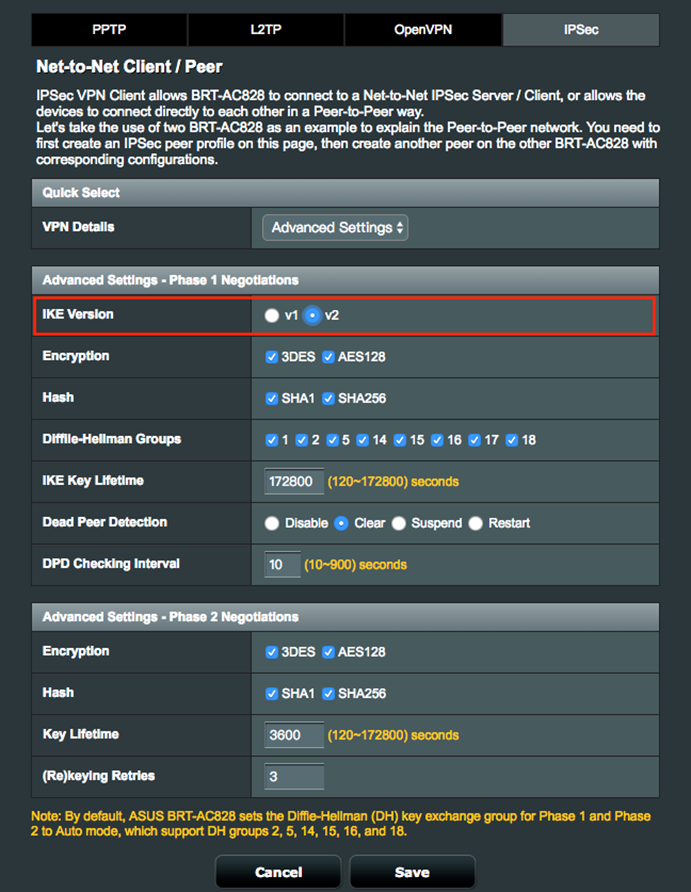

4. Configure as configurações avançadas no perfil do cliente VPN Net-to-Net.

4.1 Selecione versão IKE para criar um túnel VPN Net-to-Net,

4.2 Selecione o modo de troca para o handshake de informações de autenticação.

4.2.1 Selecione Main Mode para o handshake de informações criptografadas em várias rodadas.

4.2.2 Selecione Aggressive Mode para handshake de informações não criptografadas de rodada única.

4.2.3 Observação: o IKEv2 só é compatível com o modo principal, verifique a RFC 4306 para obter detalhes.

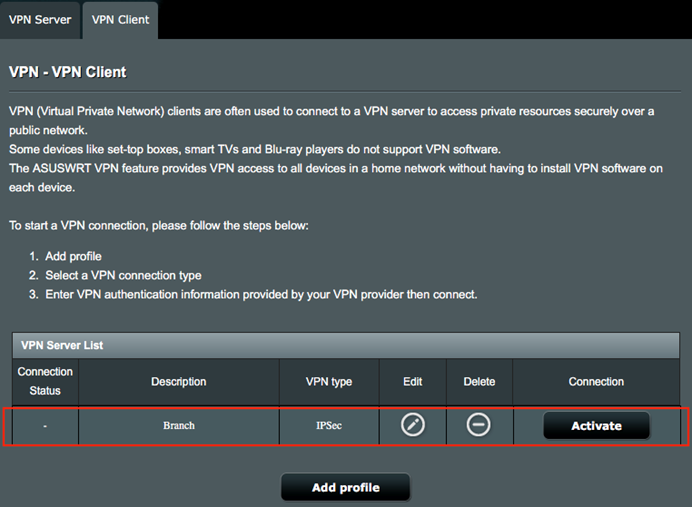

5. Clique em Salvar e volte para a página de configuração.

6. Clique no botão Activate para ativar o perfil VPN

Conectar-se ao servidor VPN Net-to-Net

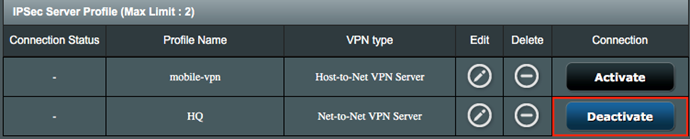

1. Depois que o cliente VPN for ativado, a conexão VPN deverá ser conectada com êxito.

2. Você pode conectar o gateway remoto a partir do cliente VPN inserindo o endereço IP do gateway VPN no navegador e fazendo login na página da Web de administração.

3. Vá para IPSec VPN Server e você poderá verificar o status detalhado da conexão em Status da conexão.

Casos de uso de extensão

Configurar VPN Net-to-Net com um nome de domínio

1. Se DDNS ou DNS estiver configurado em um gateway VPN remoto, você poderá usar um FQDN (Nome de domínio totalmente qualificado) em vez do endereço IP.

1.1 Digite seu nome de domínio (exemplo: headquarter.asuscomm.com) no campo Local Identity (Identidade local) das configurações do servidor VPN IPSec.

1.2 Digite seu nome de domínio (exemplo: headquarter.asuscomm.com) nos campos Remote Gateway e Remote Identity das configurações do cliente VPN IPSec.

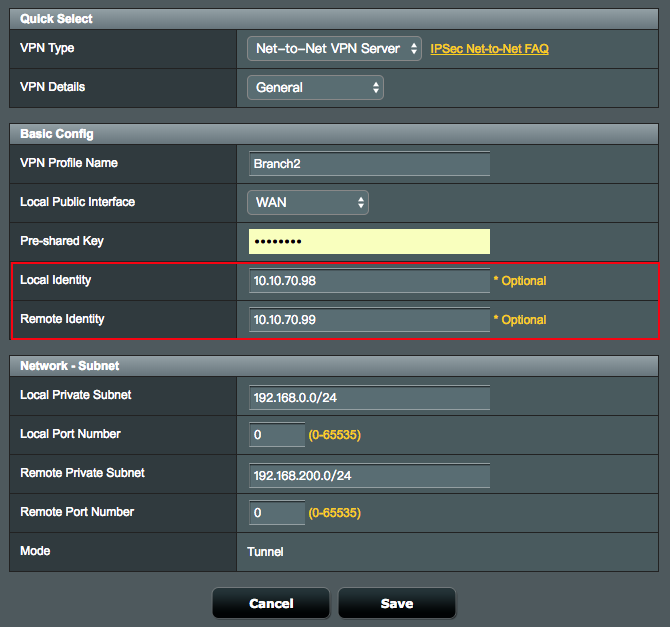

Configurar vários clientes VPN Net-to-Net

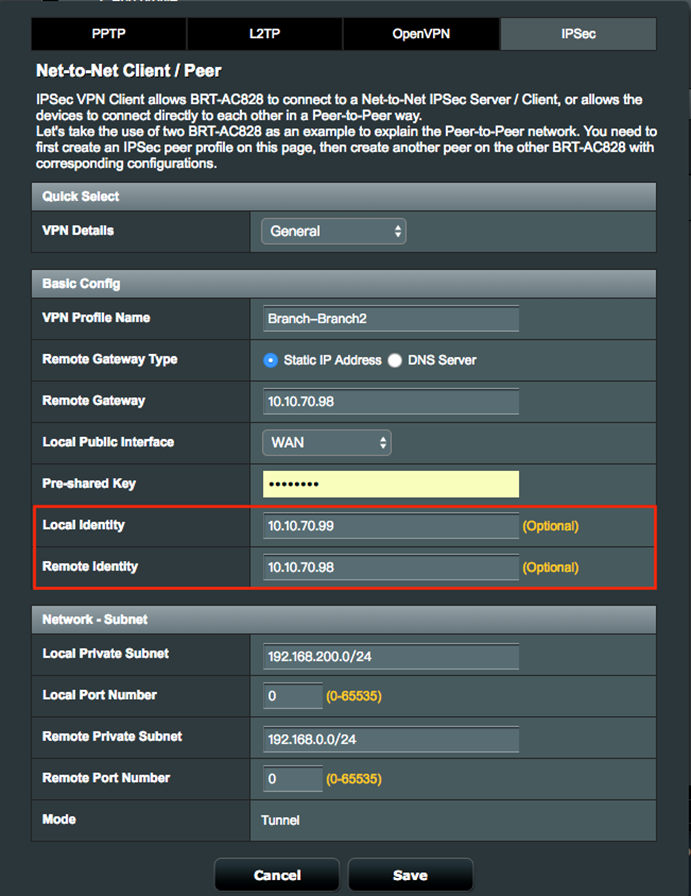

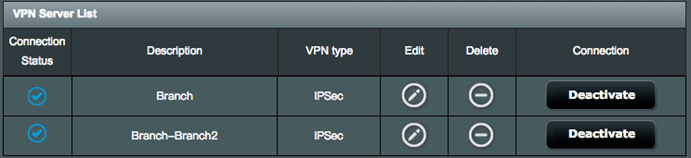

1. Se for necessário criar mais de um túnel VPN IPSec no cliente VPN Net-to-Net.

2. Por exemplo, se você quiser criar um novo túnel VPN com os escritórios Branch e Branch2. As configurações de conexão recém-criadas precisam ter os campos Identidade local e Identidade remota preenchidos em ambos os sites. Esse valor de Identidade Local deve corresponder ao valor fornecido para a Identidade Remota no site do Cliente (Par) e vice-versa.

3. Em seu servidor VPN Net-to-Net, você deve inserir a identidade local e a identidade remota para a nova conexão VPN.

3.1 Nota: Se o servidor estiver configurado para que vários clientes se conectem, as IDs local e remota podem ser deixadas em branco.

4. No Cliente VPN Net-to-Net, você também precisa inserir a Identidade local e a Identidade remota para a nova conexão VPN.

4.1 Nota: Se o servidor remoto estiver configurado para que vários clientes se conectem, o Local Identify deve ser deixado vazio na configuração do cliente.

5. Clique em Save e Activate para ativar as conexões VPN adicionais

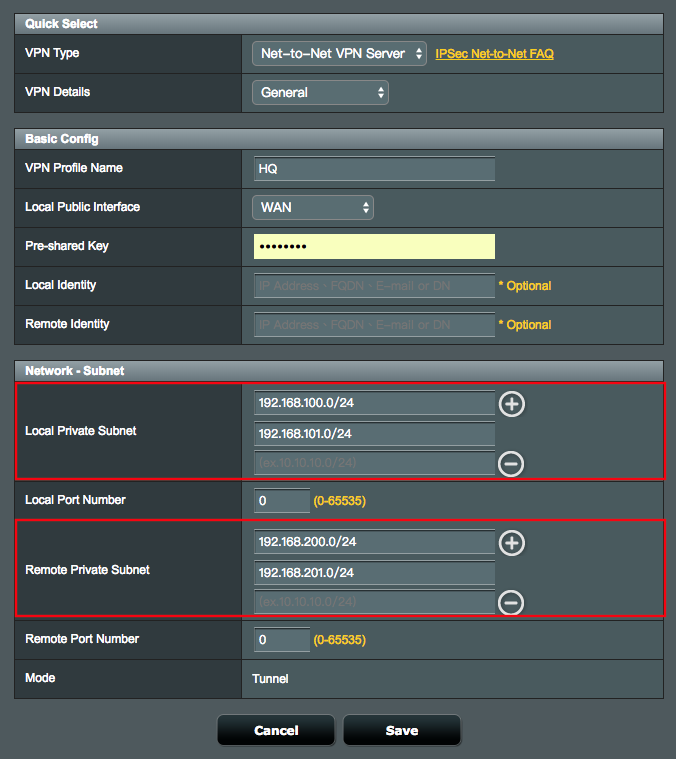

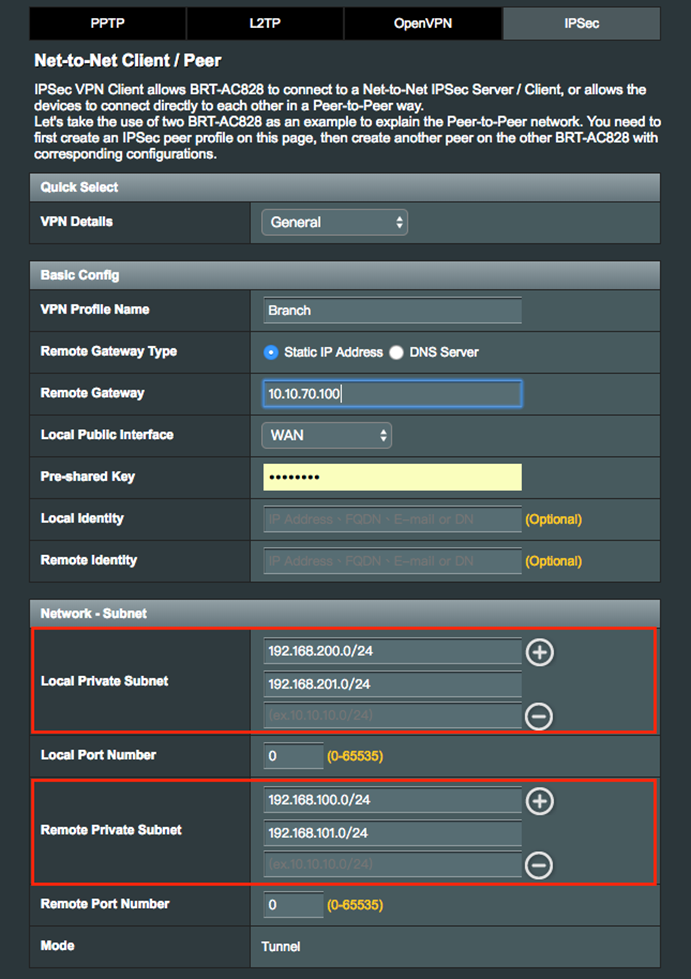

Configurar VPN Net-to-Net com várias sub-redes internas

1. Várias redes de alcance em uma VPN site a site só estão disponíveis no IKEv2.

2. No servidor VPN Net-to-Net e no cliente VPN Net-to-Net, selecione IKEv2 em Configurações avançadas

2.1 Servidor VPN Net-to-Net

2.2 Cliente VPN Net-to-Net

3. Volte para General, e, em seguida, você poderá adicionar vários intervalos de rede.

3.1 Servidor VPN Net-to-Net

3.2 Cliente VPN IPSec de rede para rede

Configurar VPN Net-to-Net com túnel dividido

1. A VPN IPSec Net-to-Net é um túnel dividido" nativo, somente o tráfego definido na Sub-rede Privada Local e na Sub-rede Privada Remota entraria no túnel. Outros tráfegos não especificados (ex.: Google.com, amazon.com) serão enviados diretamente para a Internet a partir do dispositivo ASUS BRT da filial;

Como obter o (Utilitário / Firmware)?

Você pode fazer o download dos drivers, software, firmware e manuais do usuário mais recentes no ASUS Download Center.

Se precisar de mais informações sobre o ASUS Download Center, consulte este link.